O cenário de segurança na nuvem nunca esteve tão no centro das atenções. A cada atualização, novas possibilidades e, claro, novos riscos surgem. Plataformas de proteção de aplicações nativas da nuvem aparecem justamente porque a complexidade cresceu. As arquiteturas modernas exigem visibilidade, integração e rapidez para lidar com ameaças e conformidade. No fundo, talvez até pareça um quebra-cabeça onde cada peça é vital para proteger dados, reputação e funcionamento da empresa.

Se você alguma vez tentou rastrear um problema em um ambiente de nuvem distribuído, sabe o quanto pode ser frustrante lidar com múltiplas ferramentas isoladas, regras conflitantes e alertas sem contexto. Chega a ser um desafio acompanhar tamanha velocidade. Por isso, o que se busca são soluções que reúnam, automatizem e ajustem a proteção conforme as necessidades mudam tão rapidamente quanto as próprias aplicações.

Em 2024, os riscos em ambientes de nuvem alcançaram números preocupantes: os incidentes triplicaram em apenas um ano. Os dados do Relatório Global de Segurança na Nuvem mostram esse salto dramático. Difícil ignorar. Por trás desse aumento, não estão apenas hackers mais ousados, mas também a expansão acelerada dos próprios ambientes, a adoção de múltiplas nuvens e uma sede por inovação que desafia qualquer modelo tradicional de defesa.

A maioria das empresas já não depende mais de um único provedor. Usam várias nuvens para diferentes arquiteturas como containers, serverless e microserviços. Com isso, crescem as superfícies de ataque e, consequentemente, os pontos cegos. Ferramentas criadas para a era do data center, ou mesmo para nuvens isoladas, simplesmente ficam para trás.

É aí que entra a plataforma de proteção de aplicações nativas da nuvem – CNAPP (Cloud-Native Application Protection Platform). Ela não nasce só para administrar regras de firewall ou alertar sobre malware. Seu papel é centralizar a proteção do ciclo de vida inteiro: desenvolvimento, implantação e operação.

O que é o CNAPP – plataforma de proteção nativa para a nuvem?

Pode soar um pouco técnico demais, mas, simplificando, essa solução integra várias funções que, antes, dependiam de ferramentas separadas. Não é só juntar tudo em um só lugar. A ideia é analisar riscos, detectar vulnerabilidades, automatizar respostas e garantir que as aplicações permaneçam seguras, sem causar lentidão ou confusão nas equipes de TI e desenvolvimento.

Em resumo, o CNAPP (Cloud-Native Application Protection Platform) é uma plataforma/solução de segurança abrangente projetada para proteger aplicações nativas da nuvem em todas as fases do seu ciclo de vida, desde o desenvolvimento até a implantação e operação em produção. Ela surge como uma resposta à complexidade dos ambientes modernos de nuvem, que envolvem microsserviços, containers, Kubernetes e infraestruturas dinâmicas. Ao unificar diferentes capacidades de segurança em uma única plataforma, a CNAPP oferece uma abordagem mais eficiente e integrada para mitigar riscos.

Um dos principais focos da CNAPP é a segurança preventiva, aplicando princípios de Shift-Left para identificar e corrigir vulnerabilidades ainda nas fases iniciais de desenvolvimento. Isso significa que questões como configurações incorretas, permissões excessivas ou imagens de containers vulneráveis são detectadas antes mesmo de serem implantadas na nuvem. Além disso, a plataforma monitora continuamente a infraestrutura em busca de ameaças em tempo real, como comportamentos anômalos em containers ou tentativas de exploração de vulnerabilidades em runtime.

Outro aspecto crítico da CNAPP é a visibilidade unificada, que permite às equipes de segurança gerenciar riscos em ambientes multicloud (AWS, Azure, Google Cloud) e híbridos de forma centralizada. Isso inclui a avaliação automática da conformidade com regulamentações como GDPR, LGPD e PCI-DSS, reduzindo o esforço manual e os erros humanos. Ao integrar-se com ferramentas DevOps e pipelines de CI/CD, a CNAPP facilita a adoção de práticas de DevSecOps, garantindo que a segurança seja uma parte natural do fluxo de trabalho, e não um obstáculo.

Entre as principais funcionalidades das plataformas temos:

- Gerenciamento de postura de segurança em nuvem (CSPM – Cloud Security Posture Management): Serve para identificar más configurações, riscos de conformidade e falhas que abrem portas para invasores.

- Proteção da carga de trabalho na nuvem (CWPP – Cloud Workload Protection Platform): Protege cargas de trabalho (containers, VMs, serverless)

- Gerenciamento de identidade (CIEM -Cloud Infrastructure Entitlement Management): Gerencia permissões e acessos em ambientes de nuvem.

- KSPM (Kubernetes Security Posture Management) – Foca na segurança de clusters Kubernetes.

- Monitoramento de ameaças e vulnerabilidades: Detecta padrões incomuns ou pontos fracos tanto no código quanto na infraestrutura.

- Automação de respostas: Simplifica e acelera reações a incidentes, bloqueando ameaças antes que virem problemas maiores.

Os principais componentes de uma plataforma integrada

A seguir, os principais elementos internos e suas funções:

Gestão de postura de segurança em nuvem (CSPM)

Essa parte do sistema se dedica a enxergar as nuvens como um todo. Investiga configurações erradas, acessos abertos, permissões exageradas, recursos esquecidos, backups sem proteção e até práticas que, à primeira vista, parecem inofensivas, mas aumentam o risco de vazamentos. O diferencial fica na automação: quando encontra uma ameaça, pode corrigir ou sugerir a ajuste rapidamente, sem depender de processos manuais demorados.

Proteção da carga de trabalho na nuvem (CWPP)

É o olho atento nas instâncias em execução. Desde virtual machines, containers, clusters Kubernetes, até funções serverless. Essa camada verifica políticas de execução, atualizações em tempo real e bloqueios diante de execuções anômalas ou tentativas de invasão.

Gestão de identidade e acesso (CIEM)

No mundo da nuvem, basta um acesso mal concedido para alguém conseguir mover montanhas. Essa função gerencia permissões de usuários, aplicações e recursos. Se alguém tenta acessar além do permitido, um alerta é gerado ou até mesmo o bloqueio é aplicado imediatamente.

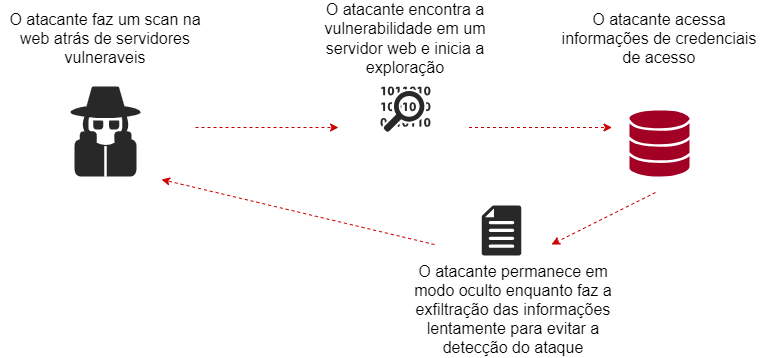

Detection e resposta a ameaças

Com tantos serviços conectados, ameaças mudam de forma em segundos. Não adianta apenas consultar logs antigos. É preciso identificar comportamentos suspeitos em tempo real. O interessante é como as plataformas unificadas podem cruzar dados de várias partes do ambiente, achando padrões que ferramentas isoladas não enxergam. Frequentemente, algoritmos de machine learning são empregados para descobrir ataques muito sutis, verdadeiros “fantasmas digitais”.

Gerenciamento de vulnerabilidades

Talvez uma das funções mais temidas. Quando se fala em vulnerabilidade, é comum ouvir aquela pausa no corredor: “Será que não deixamos passar algo no deploy?” O monitoramento contínuo do código, bibliotecas e sistemas operacionais é constante. Atualizações são sugeridas com base em gravidade e contexto, impedindo que brechas conhecidas virem manchetes. A ideia nunca é só identificar, mas também priorizar o que precisa de correção, poupando energia dos times.

Automação: menos erros, mais agilidade

Essa talvez seja a característica mais encantadora para quem já sentiu o peso dos processos manuais. Imagine uma aplicação subindo em produção, mas um parâmetro inseguro passa despercebido. Com sistemas automatizados, esse tipo de desatenção vai para o histórico. Correções, análises de vulnerabilidade e respostas a incidentes se tornam processos automáticos, integrados ao pipeline.

Em vez de equipes respondendo a centenas de alertas, a automação filtra e direciona apenas os incidentes reais. Isso reduz a fadiga de alertas e também acelera respostas. No mundo DevSecOps, onde desenvolvimento e segurança andam juntos, essa automação é um alívio tanto para quem programa quanto para quem protege.

- Menos tempo gasto com tarefas repetitivas.

- Reações em minutos, não horas.

- Correções sugeridas direto no código ou ambiente.

E, claro, transparência: tudo pode ser revisado, auditado e apresentado em relatórios claros (o que ajuda muito em auditorias e compliance).

Desafios culturais e práticos

Nem sempre é simples. Programadores muitas vezes querem agilidade, enquanto equipes de segurança tendem a ser mais cautelosas. Se a solução unificada não se integrar bem ao fluxo do time, vira um obstáculo. Por outro lado, quando os dois lados trabalham juntos desde a concepção da aplicação, problemas são evitados lá no início – onde a correção é mais barata e rápida.

Óbvio que a automação faz diferença, mas o fator humano ainda pesa. Pequenas reuniões diárias, revisões de código com foco em segurança e compartilhamento de indicadores costumam fazer mais pelo resultado final do que longas apresentações ou manuais extensos.

Conclusão

As plataformas de proteção de aplicações nativas da nuvem trouxeram um novo patamar para a segurança digital. Elas aparecem justamente para organizar o caos: reunindo funções como CSPM, CWPP, CIEM e detecção automatizada de ameaças num fluxo contínuo, transparente e adaptável.

O ambiente digital está mais agressivo e a pressão por conformidade aumenta, enquanto empresas aceleram em múltiplas nuvens, com equipes distribuídas e demandas infinitas. Nesse cenário, a adoção de plataformas integradas consegue reduzir riscos. Ganha agilidade, responde mais rápido, investe tempo no que faz diferença.

No fim, a proteção do ciclo de vida inteiro, multiplicada pela automação e colaboração, muda o jogo.