por DanielOI*

Na época que eu era Consultor de Segurança, fiz um curso ministrado por uma galera muito legal da RSA sobre uma solução interessante, o RSA NetWitness.

O NetWitness é uma ferramenta é muito poderosa e capaz de armazenar e fazer analises avançadas de tráfego de rede, mostrando de maneira “visível” as comunicações que estão acontecendo na rede corporativa, através de parsers criados em LUA script.

Essencialmente o NetWitness possui 2 módulos principais, NetWitness for Packets [ https://goo.gl/a1xk4H ] e NetWitness for Logs [ https://goo.gl/icv6Df ], o curso que fiz com meu amigo Xopis [ recomendo -> https://goo.gl/GtP3WC ] foi quase que inteiramente sobre o NetWitness for Logs, porém logo percebi que a parte divertida e que eu realmente iria me interessar do NetWitness, era o NetWitness “for Packets“, devido a sua maleabilidade no tratamento de pacotes de rede.

Durante esse curso eu escutei um termo muito legal, que fazia parte do meu cotidiano diário mas eu nem fazia ideia: “Network Hunter”

– Mas agora, o que é um Network Hunter?

O “Network Hunter” vai ser basicamente o profissional responsável por realizar a análise dos tráfegos de redes, sempre a procura de comportamentos anômalos, vazamentos de informações sensíveis a corporação, timeline, ataques de rede, resposta a incidente e etc.

Geralmente o NetHunter vai ter uma ênfase na identificarão e investigação de comportamentos maliciosos na rede com o intuito de prevenir ataques a corporação.

Alguns colaboradores da Symantec fizeram alguns artigos bem legais sobre algumas ameaças e como elas funcionam. Não vou me estender muito sobre, pois os artigos são públicos, eles foram divido em três partes :

• Parte 1 – Viruses and worms [ https://goo.gl/XpmZWa ]

• Parte 2 – Trojans and- other threats [ https://goo.gl/G5fEcW ]

• Parte 3 – Various types network attacks [ https://goo.gl/y951x4 ]

Eu realizei algumas pesquisas sobre do tema em questão, porém não encontrei muita coisa “prática” sobre o tema. Por isso, resolvi criar um post com o intuito de passar um pouco da ideia de como pode funcionar uma identificação de um ataque através da aplicação de técnicas de forense em rede/análise de pcap , mostrando que essas técnicas podem ser perfeitamente usadas para operações continuas, análise de ameaças e resposta a incidente e PRINCIPALMENTE JOGOS DE CTF.

Para esse post eu irei analisar um pcap que ganhei do pessoal da RSA durante o curso que fiz.

A Forbes fez um post sobre os 5 principais tipos de ataques que as empresas costumam sofrer [ https://goo.gl/5AiNfk ] e segundo eles, os ataques mais comuns realizados nas empresas são através de Malware/Ransomware. Partindo desse pressuposto, podemos dar início a nossa análise.

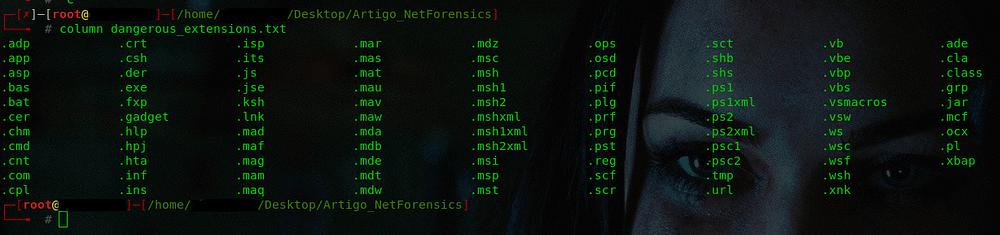

O primeiro passo da análise é identificar as principais extensões de arquivos maliciosos usados por atacantes. Nos links abaixo é possível verificar as extensões utilizadas em ataques em redes que utilizam plataforma Windows:

• File types and extensions that are common threat vectors in email attachments [ https://goo.gl/rCXrwS ]

• File Extensions That Are Potentially Dangerous on Windows [ https://goo.gl/psCX59 ]

Utilizando os link informados, você poderá gerar um arquivo de texto com algumas extensões maliciosas para facilitar os seus filtros durante sua análise.

Extensões de arquivos

Para agilizar todo o processo, iremos realizar as buscas somente com as principais extensões utilizadas pelos atacantes como .exe, .msi, .bat e .ps1. Antes de começar a realizar a forense no arquivo, você precisa verificar o tipo de arquivo que você irá analisar, conforme abaixo.

Detalhes do artefato

Para realizar essas verificações, você precisará utilizar o comando file, ele é o responsável por determinar o tipo de arquivo que você vai analisar. Conforme o retorno do comando, é possível validar que a forense irá ser realizada em um arquivo de dump de rede com o tamanho de 6.9GB.

Para realizar analise de arquivos com extensão .pcap, você pode usar ferramentas como:

• RSA NetWitness [ Pago ]

• tcpdump

• Wireshark

• Windump

• tshark

• Network Miner

• Fiddler

• Capsa

• nfcapd; nfpcapd; nfdump

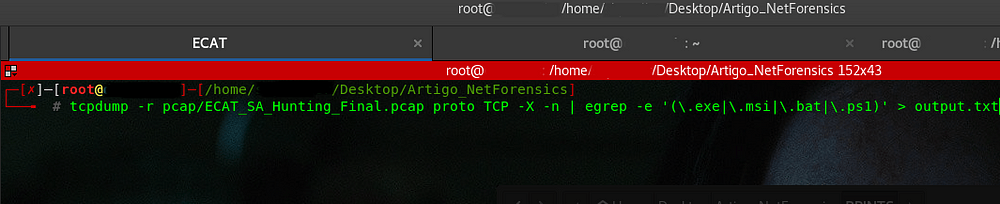

No post, iremos utilizar somente o tcpdump e o Wireshark visto que eles são opensource. O primeiro comando que nós iremos utilizar será o tcpdump.

Filtrando filetype

O comando utilizado vai realizar uma busca com alguns filtros [ .exe | .msi | .bat | .ps1 ] no arquivo .pcap e redirecionar a saída para um arquivo de texto.

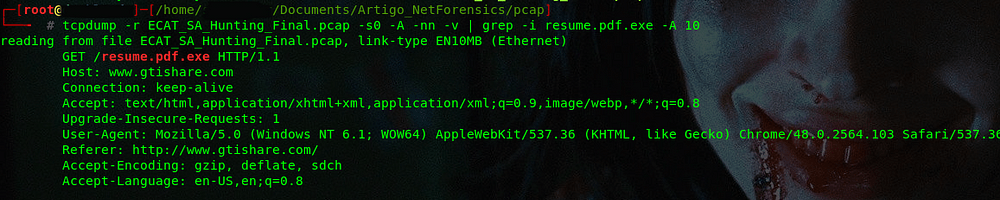

Após o termino do comando, você deverá realizar uma analise a procura de coisas anômalas no arquivo de texto como a imagem abaixo. Analisando a saída do arquivo, somente um arquivo incoerente foi encontrado, o “resume.pdf.exe”

Arquivo suspeito

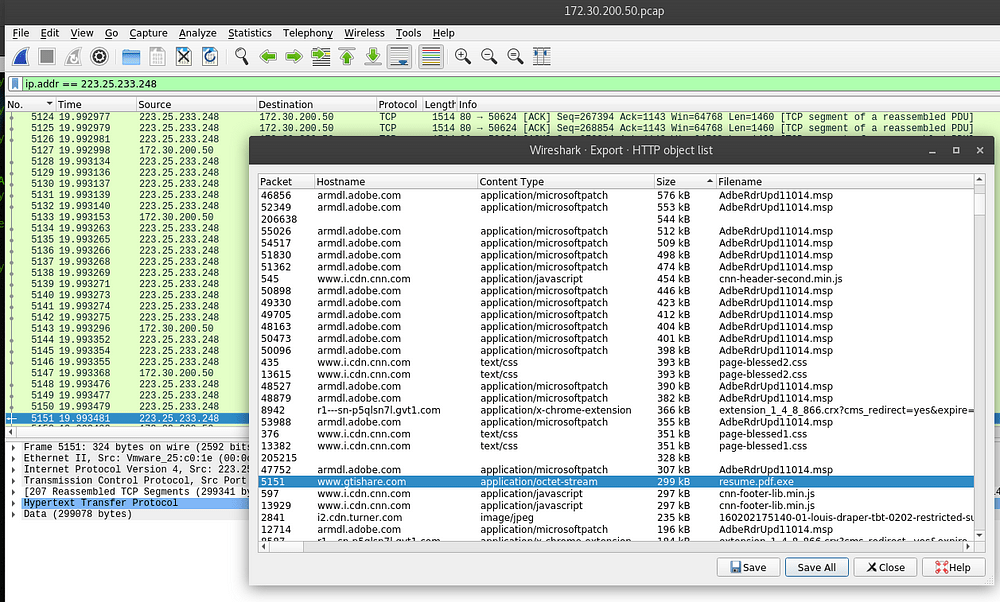

Voltando para o arquivo PCAP, é possível verificar que o host 172.30.200.50 realizou um HTTP/GET para o IP 223.25.233.248 baixando o arquivo “resume.pdf.exe”. Renomear arquivos com outras extensões com o intuito de enganar as vítimas é uma pratica é muito comum entre os atacantes, logo tornando o arquivo “resume.pdf.exe” uma ameaça em potencial.

Filtrando arquivo suspeito

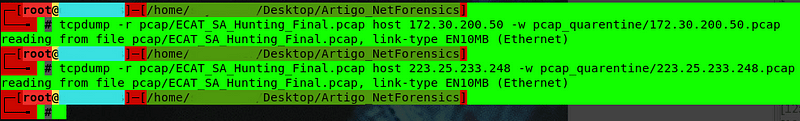

O próximo passo é realizar a extração do arquivo “resume.pdf.exe” do pcap. Para facilitar e agilizar o trabalho, você pode utilizar o tcpdump para isolar os pacotes oriundos dos hosts 172.30.200.50 e 223.25.233.248.

Isolando a origem do arquivo

Para isolar os hosts, você só precisa utilizar a opção “host” para filtrar o IP algo e o “-w” para gerar outro arquivo .pcap. Com os arquivos exponencialmente menores, fica mais fácil trata-los utilizando o wireshark. O Wireshark foi utilizado para realizar a extração do arquivo “resume.pdf.exe” e validarmos se o mesmo é malicioso ou somente um falso positivo.

Para realizar a extração, você deve ir em “File > Export Objects”.

Extraindo o arquivo suspeito

Uma vez que o arquivo foi extraído, você poderá realizar o procedimento anterior com o comando “file” para verificar o tipo de arquivo.

Detalhes do arquivo

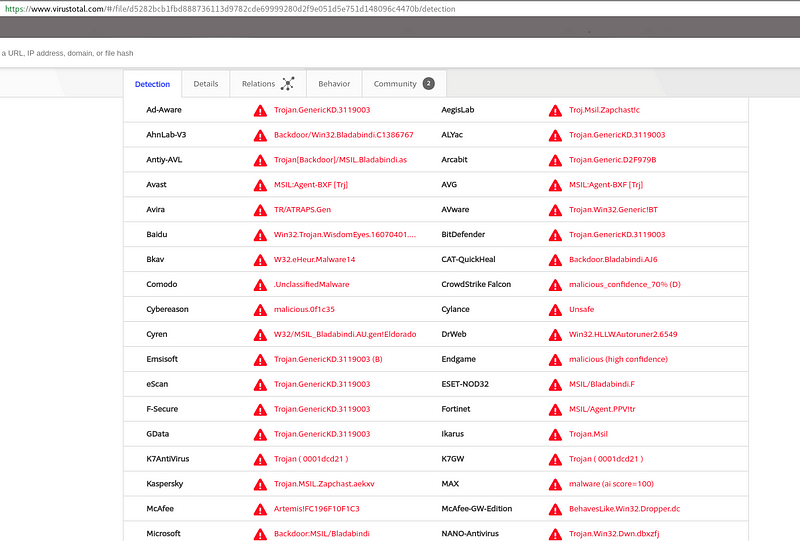

Como pode ser visto, o “resume.pdf.exe” é um executável de 32bits para plataforma Windows e não um pdf. Você pode realizar um scan online para validar se o executável é ou um malware, no caso o site utilizado foi o https://www.virustotal.com e no https://www.hybrid-analysis.com

• Vírus Total -> https://goo.gl/hxwEN5

• Hybrid Analysis -> https://goo.gl/62xumAH

• Hybrid Analysis -> https://goo.gl/62xumAH

Como é possível verificar, o arquivo resume.pdf.exe foi identificado como um arquivo malicioso em ambos os sites.

Conclusão.

Até o momento é possível concluir que máquina 172.30.200.50 está possivelmente infectada com um malware que conforme análise do Hybrid Analysis, realiza requisições externas para o domínio www.gtishare.com [223.25.233.248].

Na segunda parte deste post, vamos realizar uma análise detalhada sobre quais ações o atacante fez após a vítima fazer o download do malware.