Nesse bate-papo com o Adilson Florentino, com a participação mais que especial da Marcia Florentino, conversamos sobre a implementação do IPv6, o blog netfinders, Certificações, Treinamento e Carreira em Redes.

Redes

Aruba Central – AIOps – Insights reais

Nesse vídeo mostramos o uso do Aruba Central com AIOps e demonstramos a coleta de alguns insights em um cenário em produção.

BGP AFI / SAFI

O MP-BGP (Multiprotocol BGP) é uma extensão do BGP que permite ao protocolo transportar informações de roteamento para endereços de rede (unicast e multicast) e address families.

Quando o MP-BGP está configurado, o BGP instala as rotas MP-BGP em diferentes tabelas de roteamento. Cada tabela de roteamento é identificada pela familia do protocolo Address Family Indicator (AFI) e Subsequent Address Family Identifier (SAFI). A lista fornecida pelo IANA pode ser encontrada abaixo:

Address Family Identifiers (AFI)

http://www.iana.org/assignments/address-family-numbers/address-family-numbers.xhtml

Subsequent Address Family Identifier (SAFI)

http://www.iana.org/assignments/safi-namespace

Segue abaixo alguns exemplos da combinação AFI, SAFI:

AFI=1, SAFI=1, IPv4 unicast

AFI=1, SAFI=2, IPv4 multicast

AFI=1, SAFI=128, L3VPN IPv4 unicast

AFI=1, SAFI=129, L3VPN IPv4 multicast

AFI=2, SAFI=1, IPv6 unicast

AFI=2, SAFI=2, IPv6 multicast

AFI=25, SAFI=65, BGP-VPLS/BGP-L2VPN

Para novas implementações como BGP EVPN, o NLRI utiliza o AFI 25 reservado para L2VPN e o SAFI 70 para BGP EVPNs. A partir daí os vendors podem incluir novas implementações que desejarem em seus OS, para transporte de quaisquer endereços utilizando o BGP.

Resumindo…

O AFI é compartilhado entre roteadores BGP pares durante a messagem OPEN como parte do MP-BGP capabilities extension. É utilizado para descrever a o protocolo de rede associado com o endereço de rede enviado durante a mensagem BGP Update com o NLRI. O SAFI provê informações adicionais sobre o tipo de NRLI anunciado.

Referências

https://www.juniper.net/documentation/en_US/junos15.1/topics/usage-guidelines/routing-enabling-multiprotocol-bgp.html

https://supportforums.cisco.com/discussion/10616871/bgp-afisafi-numbers

http://www.iana.org/assignments/address-family-numbers/address-family-numbers.xhtml

http://www.iana.org/assignments/safi-namespace/safi-namespace.xhtml

https://thebetternetwork.wordpress.com/2015/02/12/bgp-address-family-identifiers-afi-and-subsequent-address-family-identifiers-safi/

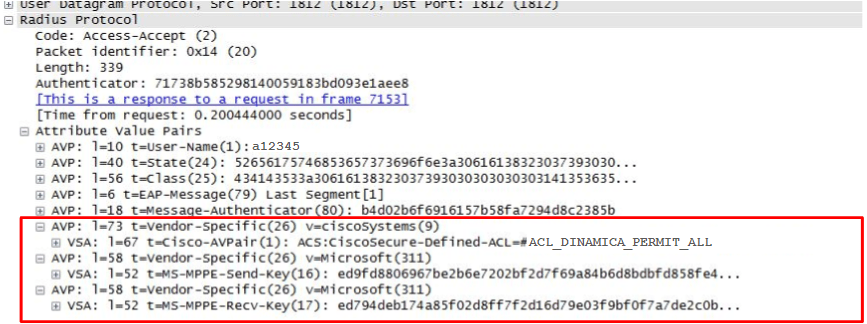

Atributos RADIUS VSAs

Os atributos RADIUS do IETF são utilizados para comunicação AAA entre cliente e servidor de acordo com a RFCS 2865 e 2866 para o protocolo. O cliente e servidor RADIUS devem aceitar os parâmetros de acordo com a RFC, para uma comunicação adequada.

Os atributos específicos dos fabricantes (RADIUS Vendor-Specific Attributes), chamados de VSAs, derivam do atributo IETF número 26, destinado para os fabricantes utilizarem as funções do RADIUS de acordo com seus produtos. O padrão permite liberdade para integração do RADIUS com funcionalidades proprietárias dos vendors, mas dificulta a integração com os fabricantes concorrentes. Esses VSAs são inseridos dentro do atributo 26.

Formato do Pacote RADIUS

Cada pacote RADIUS contém as seguintes informações:

- Code – O campo code contém um 8-bit e define os seguintes tipos de pacotes RADIUS:

- Access-Request (1)

- Access-Accept (2)

- Access-Reject (3)

- Accouting-Request (4)

- Accouting-Response (5)

- Identifier – O campo identifier possui 8-bit e ajuda o servidor RADIUS a identificar a resposta para a determinada requisição. Imaginando que hajam vários pacotes RADIUS trafegando pela rede, o valor da resposta será igual ao valor da requisição ao servidor RADIUS.

- Lenght – Campo com 16-bit que especifica o tamanho de todo o pacote.

- Authenticator – Campo de 16-bit. Os valores incluídos neste campo do pacote são utilizados para autenticar as respostas do servidor RADIUS e também são utilizados no algoritmo de ocultação de senhas.

- Attributes: O campo de Atributos é responsável por carregar informações específicas de autenticação e de autorização, como os detalhes específicos de uma dada requisição ou de uma dada resposta. Dentre os tipos de informações contidas, podemos citar o nome do usuário a ser autenticado, o conjunto de AV pairs, entre outros.

Pulando já para o processo final de autenticação, se o ‘username’ é encontrado na base de dados e a senha é autenticada, o servidor RADIUS retornará a mensagem Access-Accept para o cliente. O Access-Accept carrega a lista de AV pairs que descrevem os parâmetros usados para a sessão. Os atributos podem incluir informações padrão como service-type (Shell ou Framed), protocol type, o IP do cliente, etc; como podem também conter os vendors-specific attributes (Attribute 26).

Na prática, em network, há soluções que incluem envio de URLs dinâmicas para autenticação de usuários com 802.1x, politicas de NAC, níveis diferentes de autorização para gerenciamento de equipamentos dos dispositivos de rede, etc.

Referências

https://www.vivaolinux.com.br/artigo/FreeRADIUS-Conceitos-Basicos-Parte-II

http://www.diegomacedo.com.br/radius/

http://www.cisco.com/c/en/us/td/docs/ios/12_2/security/configuration/guide/fsecur_c/scfrdat1.html

Network Security Technologies and Solutions – Yusuf Bhaiji – Cisco Press 2008

5 ERROS COMETIDOS NA CONFIGURAÇÃO DO SPANNING-TREE

No vídeo descrevemos os 5 (cinco) erros geralmente cometidos na configuração do Spanning-Tree.

O conteúdo oferece boas dicas sobre como evitar os erros comuns na configuração do Spanning-Tree, fornecendo orientações úteis para solucionar problemas.

As 8 principais funcionalidades de segurança para switches

Existem inúmeras vulnerabilidades nos switches Ethernet e as ferramentas de ataque para explorá-los estão disponíveis há mais de uma década (talvez duas!). Um atacante pode desviar qualquer tráfego para seu próprio PC para quebrar a confidencialidade, privacidade ou a integridade desse tráfego.

A maioria das vulnerabilidades são inerentes aos protocolos da Camada 2 (enlace de dados, do modelo de referência OSI) e não somente aos switches. Se camada a de enlace de dados estiver comprometida, é mais fácil criar ataques em protocolos das camadas superiores usando técnicas comuns como ataques de man-in-the-middle (MITM) para coleta e manipulação do conteúdo.

Para explorar as vulnerabilidades da camada 2, um invasor deve possuir um dispositivo mesma rede local do alvo. Se o atacante utilizar-se de outros meios de exploração, poderá conseguir um acesso remoto ou até mesmo físico ao equipamento. Uma vez dentro da rede, a movimentação lateral do atacante torna-se mais fácil para conseguir acesso aos dispositivos ou ao tráfego desejado.

No vídeo descrevemos as 8 (oito) principais funcionalidades de segurança para switches.

COMO ESCOLHER UM SWITCH DE REDE?

O mercado de TI oferece uma grande variedade de modelos de switches para os mais diversos fins.

Nesse video montamos uma lista de itens que pode te ajudar a qualificar o equipamento adequado com alguns simples pontos.

– Perfil do equipamento;

– Definir os ativos que conectarão ao Switch;

– Infra;

– Funcionalidades;

– Throughput;

– Integração com os equipamentos de outros fabricantes da rede ;

– Profissionais capacitados na equipe para gerenciamento;

– Troubleshooting;

– Robustez/ Credibilidade do fabricante / Garantia;

– Custo $$$;

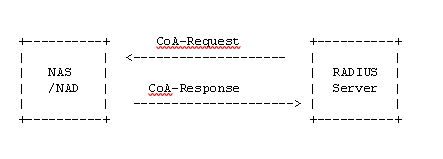

RADIUS Change of Authorization (CoA)

Em uma implantação tradicional com AAA utilizando RADIUS, após a autenticação, o Servidor RADIUS apenas assina a autorização como resultado de uma requisição de autenticação.

No entanto, existem muitos casos em que é desejável que hajam alterações sem a exigência do NAS para iniciar a troca de mensagens. Por exemplo, pode haver a necessidade de um administrador da rede ser capaz de encerrar a ‘sessão’ de uma porta autenticada com 802.1x.

Alternativamente, se o usuário alterar o nível de autorização, isto pode exigir que novos atributos de autorização sejam adicionados ou excluídos para o usuário.

Outro exemplo, é a limitação da banda disponível a um usuário após exceder a banda liberada em uma rede wifi, por exemplo.

Para superar essas limitações, vários fabricantes implementaram comandos RADIUS adicionais a fim de permitir que mensagens ‘não solicitadas’ sejam enviada para o NAS . Estes comandos estendidos fornecem suporte para desconectar (disconnect) e mudar de autorização (CoA – Change-of-Authorization).

CoA

Com o avanço da tecnologia e o surgimento de novas demandas, o padrão RADIUS CoA (Change of Authorization) permite ao Servidor iniciar a conversação com o equipamento de rede aplicando comandos: shut/ no shut, alterar a VLAN, ACL, banda ou então apenas re-autenticar o usuário. As vezes um endpoint pode ser roubado, infectado, ter o anti-virus desabilitado, ultrapassar do limite dos dados disponíveis para navegação ou então ocorrer outros fatores que possam afetar a postura. Nesse caso a rede deve ser capaz de interagir à essas mudanças e atualizar o nível de acesso e autorização para esse dispositivo.

No cenário acima, o cliente (suplicante) inicia a autenticação; após a troca de certificados e credenciais, o servidor autoriza o usuário enviando uma mensagem RADIUS Access-Accept ao NAD. Uma vez o usuário autenticado, o NAD enviará atualizações de accouting RADIUS para o servidor para atualizá-lo com informações da sessão do usuário: como largura de banda, tempo da sessão etc.

Usando as mensagens de Accounting, o servidor de autenticação pode correlacionar o MAC e o endereço IP de um usuário com o tempo da conexão.

Se pensarmos em uma rede sem fio, podemos habilitar a desconexão com uma mensagem RADIUS Coa Disconnect-Request para a Controller quando um cliente atingir o limite de 100Mb de trafego.

Referências

Publicado originalmente em: http://www.comutadores.com.br/radius-change-of-authorization-coa/

https://tools.ietf.org/html/rfc5176

https://tools.ietf.org/html/rfc3576

ClearPass Essentials Student Guide – HP Education Services

Comandos básicos de rede no Windows para troubleshooting

Um administrador de rede deve estar apto para diagnosticar problemas de conectividade e atuar na resolução dos problemas no menor tempo possível. Alguns testes de conectividade podem ser efetuados utilizando o prompt de comando em qualquer das últimas versões do Windows e permitem identificar problemas que vão desde o aprendizado dinâmico de endereço IP pelo serviço DHCP, problemas de conectividade fim-a-fim, delay, jitter, resolução de nomes, bloqueio de pacotes por firewalls ou indisponibilidade de serviços.

Listamos aqui 5 comandos que podem ser utilizados inicialmente em um troubleshooting e quem trazem informações relevantes para a identificação e resolução dos problemas:

ipconfig

ping

tracert

nslookup

netstat

Caso queira sugerir outros comandos, deixe aqui nos comentários.

10 RAZÕES PARA UTILIZAR O ARUBA CLEARPASS

Nesse vídeo montamos uma lista (não exaustiva) com 10 razões para utilizar o Aruba ClearPass para Controle de Acesso a Rede.