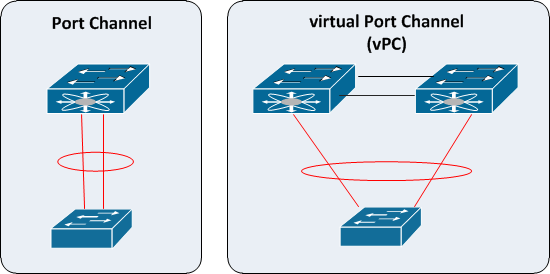

A tecnologia de Port Channel ( também chamada de Etherchannel ou Link Aggregation),permite a agregação de uplinks Ethernet entre dois Switches, formando um único link lógico para prover aumento de banda, além de fornecer balanceamento de pacotes.

Por padrão, a agregação de links possui a limitação de permitir a conexão apenas entre 2 dispositivos.

A tecnologia Cisco vPC (virtual Port Channel) permite a dupla abordagem (dual-homing) de um switch ou servidor para dois Switches de forma a agregar os 2 links como um único link lógico e “simular” à agregação de links e também ao protocolo STP, como se a conexão fosse efetuada entre 2 dispositivos, ao invés de 3. O equipamento conectado aos Switches Nexus (com a configuração vPC) que desejam efetuar a agregação de portas, enxergará os Switches Nexus como um único equipamento lógico.

Em grandes redes, a redundância de equipamentos é muitas vezes uma exigência de projeto para proteção de falha de hardware e também para fornecer caminhos alternativos.

Tecnologias como STP e Port Channel possuem benefícios para proteger a rede de loop e prover redundância em caso de falhas em links ou equipamentos de rede. A convergência do STP ocorre aproximadamente 6 segundos, enquanto uma solução Port Channel tem o potencial de recuperação de falhas em menos de um segundo.

O diferencial da tecnologia vPC é permitir que dois Switches Nexus diferentes formem um único Port Channel para um terceiro equipamento.

Um par de Switches Nexus que usa o vPC acaba parecendo a outros dispositivos de rede como um único switch de camada 2 lógico. No entanto, os dois switches permanecem como dois switches com o plano controle gerenciados separadamente, incluíndo modificações no plano de dados dos Switches para assegurar o encaminhamento da pacotes da melhor maneira.

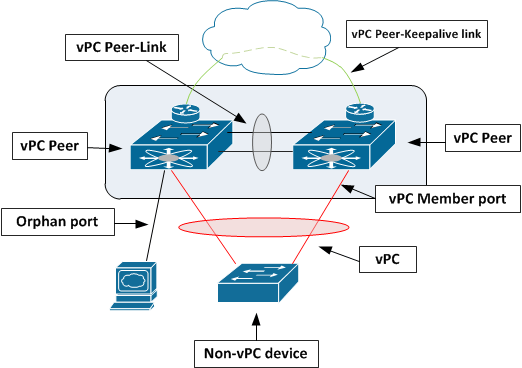

Terminologia do vPC

A arquitetura VPC consiste nos seguintes componentes:

– VPC Peer: Switches com o vPC configurado como pares.

– VPC Peer-Link : Este link cria a ilusão de um único plano de controle. com envio de BPDUs e LACP entre os Switches vPC pares. O link também é usado para sincronizar a tabela de endereço MAC e entradas IGMP para IGMP Snooping. Se um dispositivo vPC é também Switch L3, o vPC Peer-Link também carrega pacotes HSRP.

– VPC Peer-Keepalive link: o vPC Peer-Keepalive link é uma ligação lógica que muitas vezes é executado através de uma rede OOB. Ele fornece um caminho de comunicação L3 que é utilizado para monitorar a conectividade do vPC Peer Switch. O Switch envia uma mensagem de heartbeat a cada 2 segundos. O keepalive link não carrega nenhuma configuração de controle, dados ou sincronização.

– vPC Member port: esta porta é uma porta que está em um dos switches vPC; que participa de um dos vPC Port Channel.

– Orphan Port: o termo “porta órfã” refere-se a uma porta do switch que é ligado a um dispositivo órfão (não configurado como Port Channel) com uma conexão simples. O termo tambem pode ser utilizado se um dispositivo que está conectado a um vPC perde todas as conexões de um dos pares VPC.

Cisco Fabric Services

Cisco Fabric Services é usado como o principal protocolo do plano de controle do vPC, e comunica-se atraves de um peer link e não necessita de nenhuma configuração..

O Protocolo executa várias funções como:

– Switches vPC devem sincronizar a tabela de endereços MAC. Por exemplo, um peer vPC aprende um novo endereço MAC em um vPC. Esse endereço MAC também está programado na tabela L2F do outro dispositivo de pares para o mesmo VPC. Este processo de aprendizado do endereço MAC substitui o o mecanismo normal de aprendizagem MAC e impede tráfego de ser encaminhados atraves dos vPC Peer-Link desnecessariamente.

– A sincronização de informações IGMP snooping é efetuada pelo Cisco Fabric Services. L2F do tráfego multicast com o vPC é baseado no comportamento IGMP snooping modificado que sincroniza as entradas IGMP entre os pares vPC. Em uma implementação vPC, o tráfego IGMP um switch do pares vPC desencadeia a programação do hardware para a entrada multicast em ambos os dispositivos membros vPC.

– Cisco Fabric Services também é usado para se comunicar informações de configuração essencial para garantir consistência de configuração e compatibilidade. Durante a verificação de compatibilidade, em vPC pares, informações de configuração são transmitidas para o outro vPC para verificar se as portas membro vPC pode realmente formar um Port Channel.

– Cisco Fabirc Services é usado para controlar o status vPC. Quando todas as portas membros vPC em um dos switches vPC cair, Cisco Fabric Services é usado para notificar o switch par vPC que suas portas se tornaram Orphan port. Todo o tráfego que é recebido no Peer-link por aquele vPC, agora deve ser encaminhado via vPC local.

– Pares Layer 3 vPC sincronizam suas respectivas tabelas ARP. Esse recurso é ativado de forma transparente e ajuda a garantir o tempo de convergência mais rápida uma vez reinciado um Switch vPC. Quando dois switches são reconectados após uma falha, eles usam Cisco Fabric Services para executar a sincronização da tabela ARP.

Entre o par de Switches vPC, uma eleição é realizada para determinar um dispositivo vPC primário e secundário. Essa eleição é não-preemptiva. A função principal é administração do plano de controle, determinando qual dos Switches será o principal, responsável pela geração e processamento de BPDUs STP para o vPC.

Ambos os Switches participam ativamente no encaminhamento de tráfego para o vPC. No entanto, os papéis primários e secundários também são importantes em determinados cenários de falha, principalmente em uma falha no Peer-link. Quando o Peer-link vPC falhar, os VPC Switches tentarão determinar através do mecanismo de keepalive-peer se o Switch par ainda está operacional. Se positivo o Switch secundário operacional suspende todas as portas vPC member port. O secundário também coloca em shutdown as interfaces virtuais (SVIs) associadas as VLANs configuradas e permitidas na ligação dos pares vPC.

Para os protocolos LACP e STP, os Switches pares vPC apresentam-se como um único dispositivos lógicos para dispositivos que estão conectados em um vPC. Para LACP, esse cenário é possível com a criação do LACP system ID para ambos os Switche vPC a partir de um pool de endereço MAC reservados, que são combinadas com o vPC domain ID. Para o STP, o comportamento depende da utilização da opção de peer-switch option. Se a opção peer-switch option não for usada, o vPC primário é responsável pela geração e processamento de BPDUs e usa seu próprio Bridge ID para os BPDUs do vPC. Quando a opção peer-switch option é usada, ambas Switches primários e secundários enviam e processam BPDUs. No entanto, eles vão usar o mesmo Bridge ID para apresentar-se como um único switch ao dispositivo que está conectado ao vPC.

Configuração

Para configurar o virtual Port Channel é recomendado que você siga os seguintes passos:

- Defina o vPC domain

- Estabeleça a conectividade peer-keepalive

- Configure o peer link

- Crie o vPC

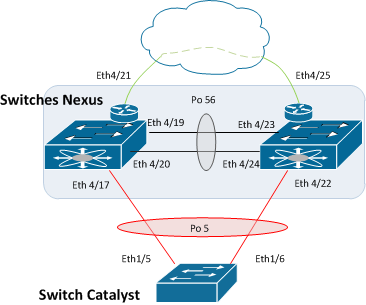

Nexus-A

#Nexus-A

vrf context vpc

! Criando a VRF vpc para isolar o tráfego keepalive

vpc domain 56

peer-keepalive destination 192.168.56.6 source 192.168.56.5 vrf vpc

! Criando o vPC domain 56 e a conectividade peer-keepalive.

! O vPC domain deve ser o mesmo em ambos os Switches

#

interface port-channel5

switchport

switchport mode trunk

vpc 5

! Após a configuração do Port Channel o mesmo deve ser configurado como parte do vPC.

! O ID do Channel e do vPC podem ser diferente, mas a configuração deve ser consistente

! em ambos os devices.

#

interface port-channel56

switchport

switchport mode trunk

spanning-tree port type network

vpc peer-link

! Configurando o Port Channel 56 como vPC peer-link

#

interface Ethernet4/17

description vPC member port

switchport

switchport mode trunk

spanning-tree port type network

channel-group 5 mode active

no shutdown

#

interface Ethernet4/19

description conexão vPC peer

switchport

switchport mode trunk

spanning-tree port type network

channel-group 56 mode active

no shutdown

#

interface Ethernet4/20

description conexão vPC peer

switchport

switchport mode trunk

spanning-tree port type network

channel-group 56 mode active

no shutdown

#

interface Ethernet4/21

description conexão Peer-Keepalive

vrf member vpc

ip address 192.168.56.5/24

no shutdown

#

Nexus-B

#Nexus-B

vrf context vpc

!

vpc domain 56

peer-keepalive destination 192.168.56.5 source 192.168.56.6 vrf vpc

#

interface port-channel5

switchport

switchport mode trunk

vpc 5

#

interface port-channel56

switchport

switchport mode trunk

spanning-tree port type network

vpc peer-link

#

interface Ethernet4/22

description vPC member-port

switchport

switchport mode trunk

spanning-tree port type network

channel-group 5 mode active

no shutdown

#

interface Ethernet4/23

description conexão vPC peer

switchport

switchport mode trunk

spanning-tree port type network

channel-group 56 mode active

no shutdown

#

interface Ethernet4/24

description conexão vPC peer

switchport

switchport mode trunk

spanning-tree port type network

channel-group 56 mode active

no shutdown

#

interface Ethernet4/25

description conexão Peer-Keepalive

vrf member vpc

ip address 192.168.56.6/24

no shutdown

Switch de Acesso

#Switch de Acesso

interface port-channel5

switchport mode trunk

speed 10000

#

interface Ethernet1/5

switchport mode trunk

spanning-tree port type network

channel-group 5 mode active

no shutdown

#

interface Ethernet1/6

switchport mode trunk

spanning-tree port type network

channel-group 5 mode active

no shutdown

#

Outputs

N7K2-vdc5# show vpc

Legend:

(*) - local vPC is down, forwarding via vPC peer-link

vPC domain id : JK

Peer status : peer adjacency formed ok

vPC keep-alive status : peer is alive

Configuration consistency status : success

Per-vlan consistency status : success

Type-2 inconsistency reason : success

vPC role : primary

Number of vPCs configured : 2

Peer Gateway : Disabled

Dual-active excluded VLANs : -

Graceful Consistency Check : Enabled

Auto-recovery status : Disabled

vPC Peer-link status

---------------------------------------------------------------------

id Port Status Active vlans

-- ---- ------ --------------------------------------------------

1 Po56 up 2,P0,Q0

vPC status

----------------------------------------------------------------------

id Port Status Consistency Reason Active vlans

-- ---- ------ ----------- ------ ------------

5 PoP up success success 1,50,60

N7K2-vdc5# show vpc peer-keepalive

vPC keep-alive status : peer is alive

--Peer is alive for : (54) seconds, (92) msec

--Send status : Success

--Last send at : 2013.04.17 15:13:49 384 ms

--Sent on interface : Eth4/20

--Receive status : Success

--Last receive at : 2013.04.17 15:13:48 877 ms

--Received on interface : Eth4/20

--Last update from peer : (0) seconds, (940) msec

vPC Keep-alive parameters

--Destination : 192.168.56.6

--Keepalive interval : 1000 msec

--Keepalive timeout : 5 seconds

--Keepalive hold timeout : 3 seconds

--Keepalive vrf : vpc

--Keepalive udp port : 3200

--Keepalive tos : 192

Até logo!