A feature DHCP Snooping permite a proteção da rede contra Servidores DHCP não autorizados.

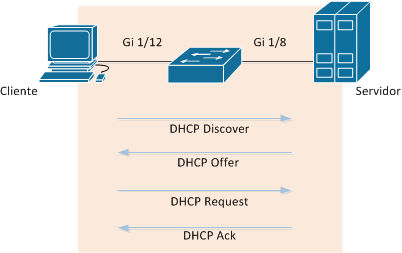

Com o DHCP Snooping configurado, o Switch inspeciona as mensagens DHCP entre uma máquina cliente e servidor com a troca das mensagens: DHCP Discover, DHCP Offer, DHCP Request e o DHCP Ack, como o desenho abaixo:

O comando “ip dhcp snooping” configurado globalmente habilita o serviço no Switch.

Com o serviço habilitado, informe explicitamente qual VLAN deverá filtrar as mensagens DHCP Offer e DHCP Ack ; com o comando “ip dhcp snooping vlan vlan-range”.

ip dhcp snooping ! Habilitando o processo globalmente ip dhcp snooping vlan 20 ! Habilitando o dhcp snooping na vlan 20

Os comandos listados restringirão todas as portas do Switch na VLAN 20 como untrusted (não confiável). Filtrando todas as mensagens de oferta do serviço DHCP (a solicitação de serviço DHCP pela máquina cliente não sofrerá nenhuma restrição).

Para o funcionamento do “Servidor DHCP válido” deveremos configurar a porta do Servidor como trusted (confiável) , incluíndo as portas de UpLink.

No Exemplo, configuraremos o dhcp-snooping no Switch com a porta GigabitEthernet 1/8 conectada ao servidor DHCP válido como trust.

Configuração

Switch#conf t Switch(config)#interface GigabitEthernet1/8 Switch(config-if)#ip dhcp snooping trust

Visualisando

O DHCP-Snooping constrói uma tabela que contém o endereço IP liberado pelo servidor DHCP vinculado ao endereço MAC.

Switch# show ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

00:FF:16:89:E6:88 192.168.20.2 86250 dhcp-snooping 10 Gi1/12

Switch# show ip dhcp snooping

Switch DHCP snooping is enabled

DHCP snooping is configured on following VLANs:

20

DHCP snooping is configured on the following Interfaces:

Insertion of option 82 is enabled

circuit-id format: vlan-mod-port

remote-id format: MAC

Option 82 on untrusted port is not allowed

Verification of hwaddr field is enabled

Interface Trusted Rate limit (pps)

------------------------ ------- ----------------

GigabitEthernet 1/8 yes unlimited

GigabitEthernet 1/12 no unlimited

Dúvidas e sugestões, deixe um comentário! ![]()