Um firewall possui a função de proteger a rede impedindo que o tráfego externo não autorizado acesse a rede interna. Os firewalls são projetados para manter as coisas ruins fora da rede local e, ao mesmo tempo, impedir que dados importantes ou confidenciais escapem para o mundo externo.

Um firewall, que pode ser tanto hardware ou software inspeciona cada pacote de entrada ou saída e assim determina se esses pacotes devem serão descartados, modificados ou encaminhados.

Um firewall deve ser resistente a ataques cibernéticos, suportar o roteamento entre as redes, suportar as sessões TCP/UDP e o throughput para os serviços oferecidos do tráfego da rede.

No exemplo abaixo, o firewall está posicionado entre a rede interna e externa para limitar o acesso da rede externa à rede local, enquanto permite aos usuários da rede interna acesso aos recursos da rede externa.

| Rede interna |—– Firewall —–| Rede externa |

Pelo fato de um firewall ser uma das primeiras linhas de defesa de uma rede, as empresas efetuam investimentos constantes em firewalls e licenças, com os seguintes objetivos;

• Redução da exposição de serviços e sistemas para redes e usuários não confiáveis: Um firewall pode permitir a configuração para o mínimo de conectividade para um determinado sistema.

• Redução da área de exploração de protocolos: É possível configurar um firewall para inspecionar protocolos e certificar que eles estão de acordo com o padrão e assim filtrar a quantidade de requisições de conexões que atuam de maneira anormal.

• Limitar o acesso de usuários não autorizados através do firewall.

• Bloquear o trafego com conteúdo malicioso.

Políticas de segurança do firewall

A base de uma implementação de firewall bem-sucedida não é apenas o firewall em si, mas também a política de segurança que orienta e regula a maneira como o firewall se comportará.

As políticas de segurança para firewalls modernos são configuráveis para acomodar as circunstâncias específicas, ou necessidades, que uma organização possa ter.

Uma política de segurança de firewall é um conjunto de regras que um firewall depende para determinar qual tráfego deve ter permissão para passar para além dos limites da rede administrada pela empresa, como por exemplo o acesso entre o tráfego interno de uma corporação e à Internet, por exemplo. Ou então a permissão de acesso externo de acordo com serviços essenciais para os negócios da empresa.

Exemplos de regras de diretiva de segurança de um firewall:

• Bloquear todo o acesso do lado de fora e permitir todo o acesso interno ao exterior.

• Permitir acesso do lado de fora:

– apenas para determinadas atividades predefinidas.

– apenas para determinadas sub-redes, hosts, aplicativos, usuários etc.

Os firewalls podem ter uma política de segurança padrão como:

Default permit: Qualquer coisa que não seja expressamente proibida é permitida.

Default deny: Tudo o que não é expressamente permitido é negado (a mais comum)

Quando olhamos para as regras do firewall, geralmente estamos tomando as decisões de permitir ou negar tráfego, com base em critérios predefinidos:

Por exemplo. IP de origem, IP de destino, número da porta, hora do dia, aplicações, etc.

As regras podem ser muito gerais ou específicas:

• Geral: Navegar na internet pela rede

• Específicas: departamento administrativo, endereço IP de origem específico → IP de destino

Normalmente as regras são lidas em fila, visualmente as regras são exibidas na configuração do firewall no sentido de cima para baixo, uma vez que o firewall compara o cabeçalho com a base de regras e uma vez que uma condição é encontrada o restante das regras não é mais lido e o firewall executará a ação ao trafego, descartando ou permitindo o pacote.

Tipos de Firewall

Uma rede baseada em firewall oferece funcionalidades para segurança do perímetro da rede.

A primeira tarefa de um firewall é permitir ou negar o trafego que tenta entrar ou deixar a rede baseado na configuração de regras e políticas. Os firewalls são geralmente implementados em diversas partes da rede, fornecendo segmentação dentro da infraestrutura corporativa e proteção de acessos externos a rede. Podemos listar os seguintes tipos de firewalls:

• Packet filter

• Proxy Firewall (proxy servers ou application layer gateway)

• Stateful inspection firewalls

Packet filter

Um firewall operando como um packet filter, pode permitir ou bloquear o trafego baseado em informações da Camada 3 e 4 do modelo OSI. Um exemplo de aplicação de packet filter é a utilização de ACLs aplicada nas interfaces de roteadores e switches. Um dos desafios do packet filtering é que o administrador deve saber exatamente quais são as necessidades do trafego da rede. O firewall packet filter é comumente chamado de firewall stateless pois não monitora as sessões do trafego permitido.

O packet filter não analisa os dados do pacote, ele faz suas decisões baseado apenas nas informações do cabeçalho, como endereço IP de origem e destino, portas e flags TCP/UDP.

Há duas preocupações sérias com a filtragem stateless:

• A conexão iniciada por um host interno é provavelmente uma conversa legítima (pro-va-vel-men-te) para um servidor externo. Como a principal função do firewall é permitir ou negar o acesso, o firewall não tem ciência se uma conexão é existente ou se ela é o início de uma comunicação entre dois dispositivos e isso é muito importante para nós quando se trata de um firewall.

• O uso de algumas aplicações que trabalham com portas TCP/UDP de forma dinâmica dificultam a criação de regras de filtragem stateless. As ACLs (listas de controle de acesso) são ótimas para permitir e negar o trafego usando como base números de porta estáticas nas regras de filtragem, mas não tanto com portas dinâmicas. Com a filtragem stateless no firewall, os aplicativos que usam números de porta dinâmicos terão dificuldades operacionais.

Proxy Firewall

Os ‘proxy firewalls’ também chamados de application layer gateway (ALG), atuam como intermediários entre duas redes sendo específicos para determinadas aplicações e protocolos. O proxy intercepta todos os pacotes e os reprocessa para uso interno, criando uma nova sessão para o servidor de destino. Nenhuma conexão direta é efetuada entre o cliente e o servidor de destino.

A implementação de proxy firewall permite controle e analise do tráfego na camada de aplicação, com controles bem específicos e detalhados, assim como os registros das sessões (logging).

Stateful packet filtering

A filtragem de pacotes stateful é uma das tecnologias de firewall mais importantes atualmente em uso. E é chamado stateful porque monitora o estado das sessões que estão passando pelo firewall. O firewall monitora toda a conexão TCP, incluindo os números de sequência e mensagens TCP. Basicamente, os firewalls stateful permitem que hosts internos iniciem conversas com hosts externos, mas não permitem que hosts externos iniciem conversas com hosts internos.

Toda essa mágica é executada com a utilização da tabela de sessão que é populada pelo firewall. Também conhecida como stateful table.

Outros sabores de firewalls

Baseado nos conceitos acima há uma variedade de firewalls que trabalham de forma similar à aos firewalls stateful, stateless e proxy ou em muitos casos incorporante outras funcionalidades como:

Personal Firewall – As políticas de firewall podem ser definidas via software na máquina do usuário ou individualmente para a máquina do usuário.

Transparent Firewall – O firewall no modo transparente pode trabalhar inicialmente com duas interfaces, sem endereço IP configurado, atuando como uma bridge (ou switch). Mesmo atuando como um dispositivo L2 as políticas podem ser aplicadas normalmente como um firewall L3, incluindo a tabela de sessão e ou inspeção de aplicações.

Next-Generation Firewall (NGFW) – Protege a rede de ameaças avançadas, agregando funções como IPS, sandbox, antivírus, controle e inspeção de aplicações, Filtro de URL e conteúdo web, entre outras.

Concluíndo

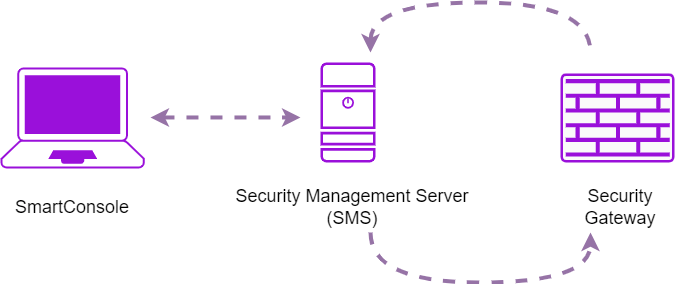

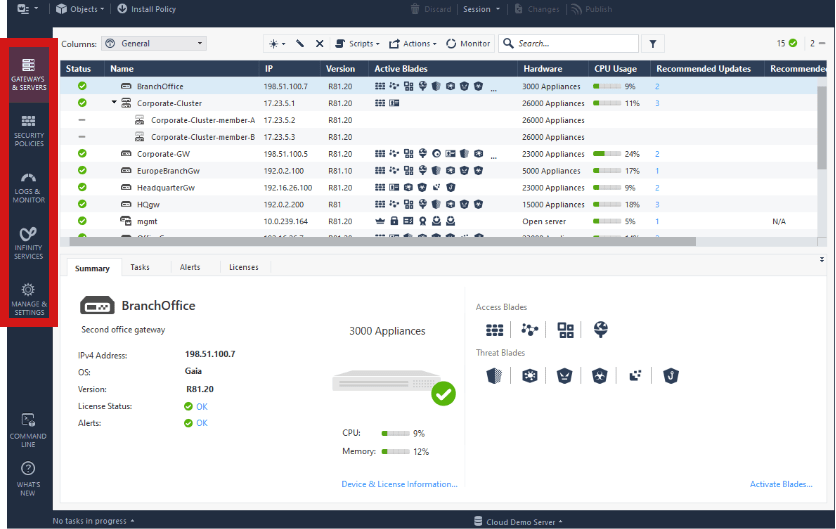

Os principais fabricantes do mercado têm oferecido os mais diversas funcionalidades para proteção da rede contra os ataques cibernéticos como também facilitando a administração e visualização das regras que compõe o firewall. As interfaces para gerenciamento estão cada vez mais intuitivas de fácil configuração e troubleshooting, gerando relatórios e logs de fácil visualização.

É possível adquirir e implantar firewalls tanto com appliances, VMs ou versões em cloud.

Os firewalls NGFW estão cada vez mais acessíveis as pequenas e medias empresas, enquanto os fabricantes oferecem licenças para atualização automática de sua base de assinaturas de antivírus, IPS, URL, app control, sandbox e mais.

O gerenciamento de diversos firewalls também pode ser executado através de um software do próprio fabricante ou em versões agnósticas que ajudam a manter a base de regras em conformidade, limpa (sem regras repetidas [shadow rules], não utilizadas ou muito permissivas) e com melhor desempenho.

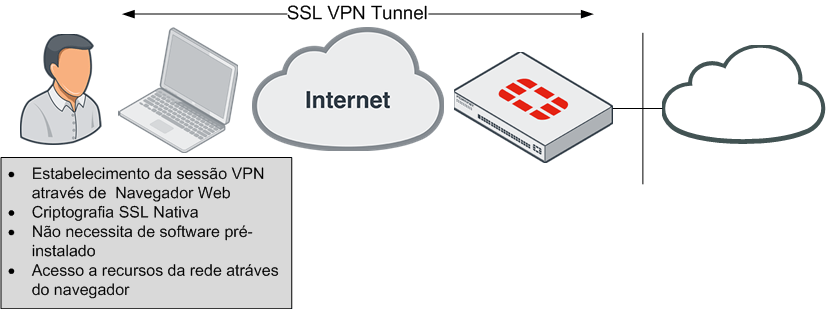

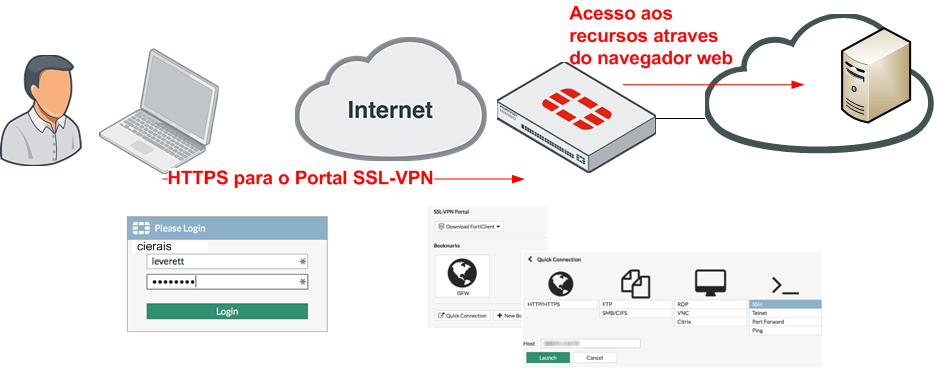

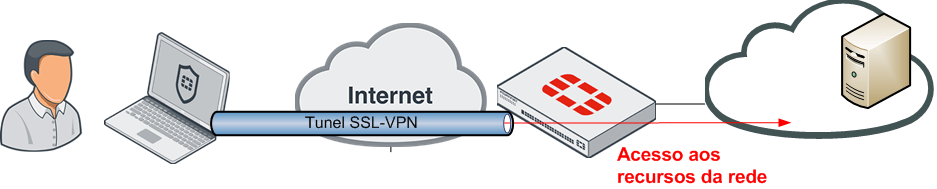

Os firewalls também incluem atribuições de VPNs, que permitem que o tráfego de uma empresa flua de forma segura sobre uma rede insegura (como a Internet por exemplo) – entre dois pontos, fornecendo confidencialidade, integridade e disponibilidade, uma outra atribuição que os firewalls possuem é a tradução (NAT) de endereços da rede local, muitas vezes para o acesso à Internet.