O protocolo OSPF permite a todos roteadores em uma área ter a visão completa da topologia. O protocolo possibilita assim a decisão do caminho mais curto baseado no custo que é atribuído a cada interface, com o algoritmo Dijkstra. O custo de uma rota é a soma dos custos de todas as interfaces de saída para um destino. Por padrão, os roteadores calculam o custo OSPF baseado na fórmula Cost =Reference bandwidth value / Link bandwidth.

Caso o valor da “largura de banda de referência” não seja configurado, os roteadores usarão o valor de 100Mb para cálculo. Por exemplo, se a interface for 10Mb, calcularemos 100Mb dividido por 10Mb, então o custo da interface será 10. Já os valores fracionados, serão arredondados para valor inteiro mais próximo e toda velocidade maior que 100Mb será atribuído o custo 1.

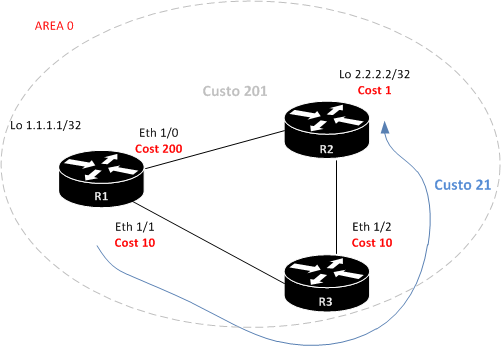

Veja no exemplo abaixo o custo que o R1 atribui as suas interfaces:

R1#show ip ospf interface ethernet 1/1 Ethernet1/1 is up, line protocol is up Internet Address 192.168.13.1/24, Area 0 Process ID 1, Router ID 1.1.1.1,Network Type BROADCAST,Cost: 10 ! saída omitida R1#show ip ospf interface ethernet 1/0 Ethernet1/0 is up, line protocol is up Internet Address 192.168.12.1/24, Area 0 Process ID 1, Router ID 1.1.1.1,Network Type BROADCAST,Cost: 10 ! saída omitida e o custo atribuído para a Loopback é 1 R1#show ip ospf interface loo 1 Loopback1 is up, line protocol is up Internet Address 1.1.1.1/24, Area 0 Process ID 1, Router ID 1.1.1.1, Network Type LOOPBACK, Cost: 1

O custo do Roteador R1 para a Loopback do Roteador R2 será 11.

R1#show ip route | inc 2.2.2.2 O 2.2.2.2 [110/11] via 192.168.12.2, 01:01:46, Ethernet1/0

Alterando o custo de uma interface …

R1#interface Ethernet1/0

ip ospf cost 200

! Alterando o custo da interface para 200

R1#show ip route 2.2.2.2

Routing entry for 2.2.2.2/32

Known via "ospf 1", distance 110, metric 21, type intra área

Last update from 192.168.13.3 on Ethernet1/1, 00:10:06 ago

Routing Descriptor Blocks:

* 192.168.13.3, from 2.2.2.2, 00:10:06 ago, via Ethernet1/1

Route metric is 21, traffic share count is 1

Caso seja necessário alterar a referência para largura de banda utilize o seguinte comando em um roteador Cisco IOS:

R1(config)# router ospf 100

R1(config-router)#auto-cost reference-bandwidth ?

The reference bandwidth in terms of Mbits per second

O “auto-cost reference-bandwidth 100″ é o default para 100Mb, onde 100Mb na topologia tem o custo = 1 . Assim, para ter links 1G com o custo = 1 , o “auto-cost…” deve ser configurado como 1000. Se a referência for links 10G , “auto-cost…” seria 10000 , para 100G, seria 100000 .

Obs: Lembre-se de sempre manter o “auto-cost reference-bandwidth” consistente em todos os roteadores para evitar comportamentos inesperados no roteamento.

Até logo!