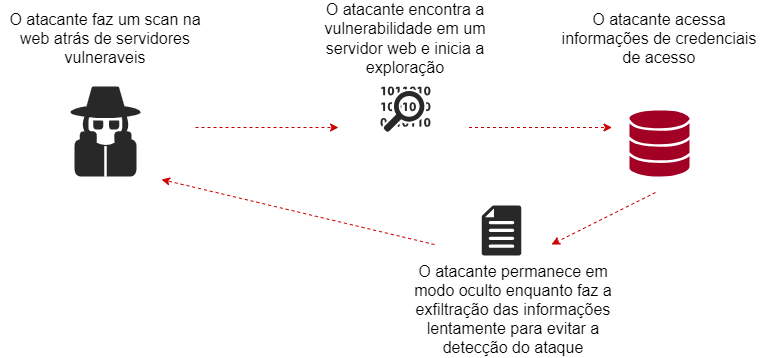

No mundo digital, vulnerabilidades em softwares são como brechas em um castelo e são como oportunidades para invasores mal-intencionados explorarem e causarem danos. Logo após a descoberta de uma falha, os atacantes, munidos de ferramentas automatizadas, vasculham a internet em busca de servidores e aplicativos que ainda não foram atualizados e estão vulneráveis.

Os atacantes possuem um arsenal de técnicas para explorar vulnerabilidades, cada uma com suas nuances e desafios. Algumas das mais comuns são:

Injeção de SQL: Manipulando consultas SQL, o invasor pode roubar dados confidenciais do banco de dados da aplicação.

Sequestro de Sessão: Interceptando cookies de autenticação, o hacker pode se personificar como um usuário legítimo e acessar áreas restritas.

Cross site scripting (XSS): Injetando scripts maliciosos em páginas da web, o invasor pode roubar informações do usuário ou redirecioná-lo para sites perigosos.

Execução Remota de Código (RCE): Explorando falhas no código da aplicação, o hacker pode executar comandos arbitrários no servidor, assumindo total controle.

Um caso mais recente, o Log4j 2, uma falha crítica permitiam que invasores executassem comandos maliciosos em diversos servidores de aplicações, abrindo as portas para diversos ataques. A reação foi imediata: os atacantes, iniciaram uma corrida em busca de sistemas vulneráveis.

Em dezembro de 2021, uma falha crítica (CVE-2021-44228) na biblioteca Log4j 2, amplamente utilizada em softwares Java, expôs sistemas em todo o mundo. A vulnerabilidade permitia a execução remota de código (RCE) por invasores, abrindo portas para diversos ataques, como roubo de dados, instalação de malware e sequestro de sistemas.

A facilidade de exploração e a amplitude da adoção do Log4j 2 tornaram essa falha uma das mais graves da história recente. Governos, empresas e organizações de todo o mundo se mobilizaram para atualizar seus sistemas e mitigar os riscos.Mas nem sempre os ataques exploram falhas recém-descobertas. Se uma vulnerabilidade conhecida puder dar acesso a informações valiosas, os invasores não hesitarão em explorá-la. Isso reforça a importância da “segurança proativa”: antecipar e prevenir falhas no ciclo de desenvolvimento de software, antes que os invasores as descubram.

Proteger as aplicações exige vigilância constante e atualização contínua. Implementar medidas de segurança robustas como codificação segura, atualização de softwares, uso de web application firewalls (WAF), executar testes de penetração regulares e monitoramento de vulnerabilidades, é crucial para mitigar os ataques.

Referências

Web Application Firewalls (WAFs) For Dummies®, F5 3rd Special Edition

Copyright © 2024 by John Wiley & Sons, Inc., Hoboken, New Jersey