Os atributos RADIUS do IETF são utilizados para comunicação AAA entre cliente e servidor de acordo com a RFCS 2865 e 2866 para o protocolo. O cliente e servidor RADIUS devem aceitar os parâmetros de acordo com a RFC, para uma comunicação adequada.

Os atributos específicos dos fabricantes (RADIUS Vendor-Specific Attributes), chamados de VSAs, derivam do atributo IETF número 26, destinado para os fabricantes utilizarem as funções do RADIUS de acordo com seus produtos. O padrão permite liberdade para integração do RADIUS com funcionalidades proprietárias dos vendors, mas dificulta a integração com os fabricantes concorrentes. Esses VSAs são inseridos dentro do atributo 26.

Formato do Pacote RADIUS

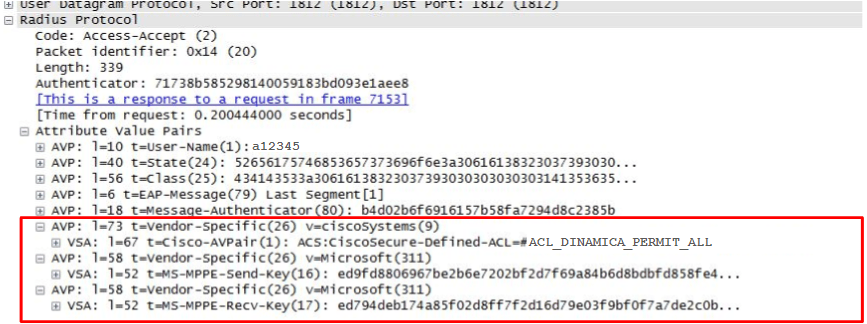

Cada pacote RADIUS contém as seguintes informações:

- Code – O campo code contém um 8-bit e define os seguintes tipos de pacotes RADIUS:

- Access-Request (1)

- Access-Accept (2)

- Access-Reject (3)

- Accouting-Request (4)

- Accouting-Response (5)

- Identifier – O campo identifier possui 8-bit e ajuda o servidor RADIUS a identificar a resposta para a determinada requisição. Imaginando que hajam vários pacotes RADIUS trafegando pela rede, o valor da resposta será igual ao valor da requisição ao servidor RADIUS.

- Lenght – Campo com 16-bit que especifica o tamanho de todo o pacote.

- Authenticator – Campo de 16-bit. Os valores incluídos neste campo do pacote são utilizados para autenticar as respostas do servidor RADIUS e também são utilizados no algoritmo de ocultação de senhas.

- Attributes: O campo de Atributos é responsável por carregar informações específicas de autenticação e de autorização, como os detalhes específicos de uma dada requisição ou de uma dada resposta. Dentre os tipos de informações contidas, podemos citar o nome do usuário a ser autenticado, o conjunto de AV pairs, entre outros.

Pulando já para o processo final de autenticação, se o ‘username’ é encontrado na base de dados e a senha é autenticada, o servidor RADIUS retornará a mensagem Access-Accept para o cliente. O Access-Accept carrega a lista de AV pairs que descrevem os parâmetros usados para a sessão. Os atributos podem incluir informações padrão como service-type (Shell ou Framed), protocol type, o IP do cliente, etc; como podem também conter os vendors-specific attributes (Attribute 26).

Na prática, em network, há soluções que incluem envio de URLs dinâmicas para autenticação de usuários com 802.1x, politicas de NAC, níveis diferentes de autorização para gerenciamento de equipamentos dos dispositivos de rede, etc.

Referências

https://www.vivaolinux.com.br/artigo/FreeRADIUS-Conceitos-Basicos-Parte-II

http://www.diegomacedo.com.br/radius/

http://www.cisco.com/c/en/us/td/docs/ios/12_2/security/configuration/guide/fsecur_c/scfrdat1.html

Network Security Technologies and Solutions – Yusuf Bhaiji – Cisco Press 2008