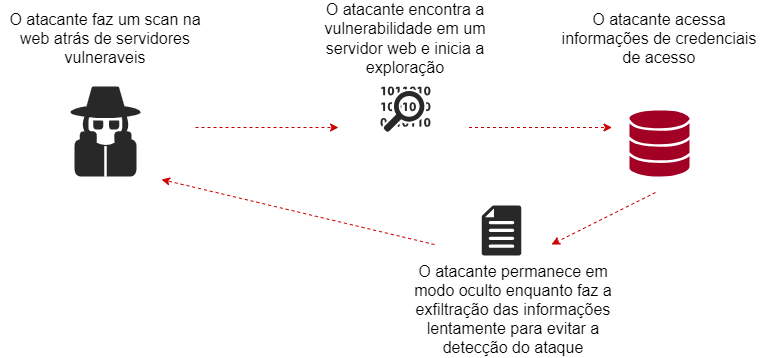

Na era digital de hoje, garantir a segurança de aplicações web e APIs tornou-se fundamental para proteger informações confidenciais contra uma infinidade de ameaças cibernéticas. Um firewall de aplicação web (WAF) serve como um mecanismo de defesa crítico, filtrando e monitorando o tráfego HTTP para proteger serviços online contra os ataques maliciosos, como injeção de SQL, cross-site scripting (XSS) e transferência não autorizada de dados.

Dada a importância crescente da segurança de aplicações web destacada por inúmeras violações relatadas em investigações da indústria, a adoção de WAFs torna-se importante não apenas para proteger aplicações web, mas também para cumprir padrões regulatórios e proteger dados confidenciais.

Um firewall de aplicativo da web bem implementado pode proteger os aplicativos contra bots maliciosos e outras ameaças externas, ao mesmo tempo que garante a conformidade com padrões como PCI DSS. Além disso, os WAFs modernos, são projetados para atender às necessidades específicas de aplicações web, fornecendo medidas de segurança personalizadas e incorporando avanços em aprendizado de máquina para adaptação dinâmica a ameaças.

O que é um Web Application Firewall (WAF)?

Um Web Application Firewall (WAF) é uma ferramenta de segurança especializada projetada para proteger aplicações web ao monitorar e filtrar o tráfego HTTP/HTTPS entre a internet e o aplicativo web.

Funcionamento do WAF

- Monitoramento e Filtragem: O WAF inspeciona o conteúdo que passa entre a internet e o aplicativo web, aplicando um conjunto de regras—chamadas políticas—para bloquear tráfego malicioso.

- Proteção contra Ameaças Específicas: Protege contra ameaças conhecidas e emergentes, incluindo bots maliciosos, ataques de negação de serviço (DoS), e outras vulnerabilidades listadas pelo OWASP.

- Configuração de Políticas: As políticas do WAF podem ser rapidamente ajustadas para responder a ameaças emergentes, proporcionando uma defesa adaptativa contra uma variedade de vetores de ataque

Importância do WAF na Proteção de Aplicações

O Web Application Firewall complementa os firewalls tradicionais (como também NGFW) que não são suficientes para entender o tráfego web detalhadamente, ajuda a cumprir regulamentações de segurança e fornece logs detalhados para análise de tráfego, auditoria, identifica e controla o tráfego de bots, diferenciando entre bots benéficos e maliciosos, através de técnicas como análise de comportamento, CAPTCHA e desafios de JavaScript.

O WAF, portanto, é uma peça crítica na proteção de aplicações web e APIs, essencial para manter a integridade e a segurança dos dados enquanto enfrenta um cenário de ameaças em constante evolução.

Como o WAF Protege sua Aplicação Web

Filtragem de Tráfego

O Web Application Firewall (WAF) atua como um escudo protetor entre a aplicação web e a Internet, filtrando o tráfego HTTP/HTTPS para identificar e bloquear conteúdo malicioso antes que ele possa alcançar o aplicativo. Esta filtragem é essencial para proteger contra ataques comuns, como injeção de SQL e cross-site scripting (XSS). O WAF utiliza políticas de segurança que podem ser ajustadas rapidamente para responder a novas ameaças, garantindo uma proteção eficaz contra uma ampla gama de vetores de ataque.

Monitoramento e Bloqueio de Ataques

O monitoramento contínuo das solicitações e respostas HTTP permite ao WAF identificar padrões suspeitos e bloquear ataques direcionados, como tentativas de exploração de vulnerabilidades conhecidas e desconhecidas. Além disso, o WAF é capaz de detectar e impedir atividades de botnets e outras fontes de tráfego malicioso, utilizando métodos avançados como CAPTCHA e algoritmos de interação humana para diferenciar entre usuários legítimos e mal-intencionados.

Configuração de Políticas de Segurança

As políticas de segurança do WAF são configuráveis e permitem uma resposta personalizada às ameaças detectadas. Isso inclui a capacidade de permitir, bloquear ou registrar solicitações com base em critérios específicos, como endereços IP, cabeçalhos HTTP e strings de URI. Essas políticas são fundamentais para garantir que apenas o tráfego legítimo tenha acesso ao aplicativo, enquanto o tráfego malicioso é bloqueado. A flexibilidade e a adaptabilidade das políticas do WAF são cruciais para manter a segurança das aplicações web em um ambiente de ameaças em constante evolução.

Tipos de WAF

WAFs de Rede

Os WAFs de rede são soluções baseadas em hardware, implementadas fisicamente, on-premise, o que elimina latência e aumenta a eficiência do sistema. Eles são ideais para grandes organizações devido à capacidade de replicar regras e configurações em várias instâncias, proporcionando proteção em nível de rede. No entanto, esses WAFs exigem um investimento inicial significativo e custos contínuos de manutenção, além de dependerem de uma infraestrutura física robusta e equipe de TI especializada.

WAFs de Host

Os WAFs de host são integrados diretamente ao software da aplicação e oferecem um alto nível de personalização. Essa opção é mais econômica e permite uma visão detalhada do tráfego e comportamento da aplicação, sendo uma escolha popular entre as empresas que buscam uma primeira camada de proteção. Contudo, consomem muitos recursos do servidor, o que pode impactar o desempenho da aplicação.

WAFs na Nuvem

Os WAFs baseados em cloud são fornecidos como um serviço, com o tráfego sendo roteado através de um provedor de serviços de segurança na nuvem. Essa modalidade oferece uma implementação rápida e custos iniciais reduzidos, já que geralmente são contratados por meio de subscrição. Além disso, os WAFs na nuvem são constantemente atualizados para proteger contra as ameaças mais recentes sem custos adicionais, e não exigem hardware adicional. Contudo, a dependência do provedor de serviços pode ser um desafio, pois problemas no provedor podem afetar a disponibilidade e o desempenho do site.

Desafios na Administração de um WAF

Gestão de Falsos Positivos

A administração de um Web Application Firewall (WAF) envolve desafios significativos, especialmente na gestão de falsos positivos. O WAF pode erroneamente identificar tráfego legítimo como malicioso, resultando em bloqueios desnecessários que podem afetar a experiência do usuário e a funcionalidade do site. Ajustar as regras para minimizar esses incidentes requer uma análise cuidadosa e contínua do tráfego web, o que pode ser um processo complexo e que demanda tempo.

Manutenção e Atualização

Manter um WAF eficaz exige atualizações regulares das regras de segurança para enfrentar novas ameaças e vulnerabilidades emergentes. Este processo não só é essencial para a segurança das aplicações web, mas também exige uma equipe qualificada e recursos suficientes para implementar as mudanças de forma eficiente. A falta de manutenção adequada pode deixar o sistema vulnerável a ataques, comprometendo a segurança dos dados.

Configuração e Customização

Configurar um WAF adequadamente é crucial para sua eficácia. Uma configuração inadequada pode não apenas falhar em proteger contra ataques, mas também pode bloquear usuários legítimos, afetando negativamente a operação do aplicativo web. Personalizar as políticas de segurança para se adaptarem às necessidades específicas de cada aplicação é uma tarefa complexa que exige um entendimento profundo do comportamento do aplicativo e dos possíveis riscos.

Melhores Práticas na Implementação de um WAF

Determinação dos Requisitos de Segurança

A implementação eficaz de um Web Application Firewall (WAF) começa com a determinação precisa dos requisitos de segurança específicos da sua aplicação. É essencial entender a tolerância ao risco da organização e configurar as políticas de WAF de acordo. Por exemplo, uma grande operação de comércio eletrônico pode optar por uma tolerância mais alta ao risco para evitar bloquear tráfego legítimo, enquanto uma instituição financeira pode preferir uma tolerância baixa para maximizar a segurança ].

Escolha Entre Soluções no Local e Baseadas na Nuvem

A escolha entre soluções de WAF no local ou baseadas na nuvem deve ser guiada pelas necessidades específicas de infraestrutura e operacionais da sua organização. WAFs on-premise oferecem controle total e desempenho potencialmente superior, ideal para organizações com requisitos rigorosos de segurança de dados. Por outro lado, WAFs baseados na nuvem proporcionam flexibilidade, menor custo inicial e atualizações automáticas, sendo uma escolha eficiente para organizações que valorizam a facilidade de implementação e custos reduzidos.

Monitoramento e Análise Contínua

Manter um monitoramento constante é crucial para a eficácia de um WAF. Isso inclui ajustar e aprimorar as regras de segurança conforme novas ameaças surgem. A integração do WAF com outras soluções de segurança, como sistemas de detecção e prevenção de intrusões, pode oferecer uma proteção mais abrangente. Além disso, é vital garantir que a equipe de segurança esteja bem treinada e ciente das funcionalidades e relatórios do WAF. Utilizar tecnologias de aprendizado de máquina para a adaptação automática das proteções às mudanças nas aplicações e ameaças emergentes pode reduzir significativamente o atrito operacional e a sobrecarga administrativa.

Conclusão

Ao longo deste artigo, exploramos a função essencial dos Web Application Firewalls (WAFs) no fornecimento de segurança robusta para aplicações Web e APIs. As discussões destacaram como os WAFs atuam como um escudo protetor, filtrando e monitorando o tráfego HTTP para evitar uma variedade de ameaças cibernéticas, incluindo injeção de SQL, scripts entre sites e transferências de dados não autorizadas. Esta medida de segurança abrangente não visa apenas a defesa contra ataques, mas também a garantia do cumprimento das normas regulamentares e a proteção de informações sensíveis, reafirmando a necessidade de incorporar os WAFs na estratégia de segurança digital das organizações.

A integração e a administração adequada de um WAF significam uma postura proativa contra o cenário em constante evolução das ameaças cibernéticas que visam aplicações web e APIs. Ao implementar um WAF, as organizações podem melhorar a sua postura de segurança, cumprir os requisitos de conformidade e, em última análise, proteger os seus ativos digitais contra ataques sofisticados. Além disso, à medida que olhamos para o futuro, a importância dos WAFs só deverá aumentar com o crescimento contínuo de aplicações web e dispositivos IoT, a necessidade de investigação contínua, avanço e adoção destas soluções críticas de segurança para salvaguardar a integridade e disponibilidade de serviços online.

Referencias

https://avinetworks.com/what-is-a-web-application-firewall/

https://www.cloudflare.com/learning/ddos/glossary/web-application-firewall-waf/

https://www.f5.com/glossary/web-application-firewall-waf

https://www.paloaltonetworks.com/cyberpedia/what-is-a-web-application-firewall

https://ultahost.com/blog/web-application-firewalls/

https://www.youtube.com/watch?v=l5Zv1wbFF78

https://fj.com.br/web-application-firewall-o-que-e-o-waf-e-como-ele-protege-aplicacoes/

https://blog.bughunt.com.br/o-que-e-waf